Qu'est-ce que l'ISO 27002?

ISO/IEC 27002:2022 est une norme de sécurité de l'information publiée par l'Organisation internationale de normalisation (ISO) et la Commission électrotechnique internationale (CEI). L'ISO 27002 est étroitement associée à l'ISO 27001. D'une manière générale, elle donne des lignes directrices sur la mise en œuvre d'un SMSI ISO 27001.

La norme ISO/IEC 27002 fournit un ensemble de référence de contrôles en matière de sécurité de l'information, de cybersécurité et de protection de la vie privée, y compris des conseils de mise en œuvre basés sur les meilleures pratiques reconnues au niveau international.

Bien que la norme ISO 27002 ne soit pas une norme certifiable en soi, le respect de ses directives en matière de sécurité de l'information, de sécurité physique, de cybersécurité et de gestion de la confidentialité rapproche votre organisation de la satisfaction des exigences de la certification ISO 27001.

Pourquoi ISO 27002 est-il important?

Si votre organisation collecte, utilise ou traite des données, il y aura toujours des risques et des menaces en matière de sécurité des informations à surveiller.

Pour vous prémunir contre ces risques, vous devez disposer d'un système de gestion de la sécurité de l'information (ISMS) pour garantir la confidentialité, la disponibilité et l'intégrité de toutes les informations et actifs informationnels.

Le principal défi auquel sont confrontées les entreprises qui débutent sur la scène de la gestion de la sécurité de l’information est son vaste champ d’application. La mise en œuvre et la maintenance d'un SMSI couvrent un spectre si large que la plupart des managers ne savent pas par où commencer.

Si cela vous ressemble ou si vous cherchez simplement à rester au top de la sécurité de vos informations, alors un bon point de départ consiste à mettre en œuvre les contrôles suggérés dans la norme ISO/IEC 27002.

Simplifiez-vous les choses avec ISMS.online

La plateforme ISMS.online propose des conseils étape par étape depuis la configuration de votre SMSI jusqu'à la certification, avec un taux de réussite de 100 %.

Réservez une démo dès aujourd'hui pour voir comment nous pouvons aider votre entreprise.

Quels sont les bénéfices?

En mettant en œuvre les contrôles de sécurité de l'information contenus dans la norme ISO 27002, les organisations peuvent être assurées que leurs actifs informationnels sont protégés par les meilleures pratiques reconnues et approuvées au niveau international.

Les organisations de toutes tailles et de tous niveaux de maturité en matière de sécurité peuvent bénéficier des avantages suivants en adhérant au code de bonnes pratiques ISO 27002 :

- Il fournit un cadre de travail pour la résolution des problèmes de sécurité de l’information, de cybersécurité, de sécurité physique et de confidentialité des informations.

- Les clients et les partenaires commerciaux seront plus confiants et auront une vision positive d’une organisation qui met en œuvre les normes et contrôles de sécurité de l’information recommandés.

- Étant donné que les politiques et procédures fournies sont conformes aux exigences de sécurité reconnues au niveau international, la coopération avec les partenaires internationaux est plus simple.

- Le respect de la norme aide à développer les meilleures pratiques d'une organisation qui augmenteront la productivité globale.

- Il fournit une mise en œuvre, une gestion, une maintenance et une évaluation définies des systèmes de gestion de la sécurité de l'information.

- Une organisation conforme à la norme ISO aura un avantage dans les négociations contractuelles et la participation aux opportunités commerciales mondiales.

- En se conformant aux contrôles de sécurité de l'information ISO 27002, on peut bénéficier de primes d'assurance inférieures de la part des prestataires.

Les directives de mise en œuvre pour la conformité à la norme ISO 27001 sont largement référencées dans la famille de normes ISO 27000, y compris ISO 27701. Les contrôles de sécurité des informations ISO 27002 peuvent être comparés à des normes similaires, par exemple NIST, SOC2, CIS, TISAX® et bien d'autres.

La révision ISO 27002:2022 expliquée

La norme ISO/IEC 27002 a été révisée pour mettre à jour les contrôles de sécurité de l'information afin qu'ils reflètent les évolutions et les pratiques actuelles en matière de sécurité de l'information dans divers secteurs des entreprises et des gouvernements.

La nouvelle révision ISO 27002 2022 a été publiée le 15 février 2022. De nombreuses normes et cadres de sécurité sont liés ou utilisent les contrôles de sécurité de l'information de la norme ISO 27002:2013 et cette nouvelle révision les impactera donc également.

Portée ISO 27002:2013

ISO 27002:2013 est/était un code de bonnes pratiques pour un système de gestion de la sécurité de l'information (ISMS) et approfondit un niveau de détail beaucoup plus élevé que l'Annexe A Contrôles de la norme ISO 27001, contenant des techniques de sécurité, des objectifs de contrôle, des exigences de sécurité, un contrôle d'accès. , les contrôles de traitement des risques liés à la sécurité de l'information, les contrôles des informations personnelles et exclusives ainsi que les contrôles génériques de sécurité de l'information.

L'objectif principal de la norme ISO 27002:2013 était de fournir des techniques complètes de sécurité de l'information et des contrôles de gestion des actifs à toute organisation ayant besoin d'un nouveau programme de gestion de la sécurité de l'information ou souhaitant améliorer ses politiques et pratiques de sécurité de l'information existantes.

Qu'est-ce qui a changé dans la norme ISO 27002:2022 ?

Le premier changement important apporté à la norme est l’abandon d’un « code de bonnes pratiques » et son positionnement comme un ensemble de contrôles de sécurité de l’information pouvant être autonomes.

La norme révisée fournit une structure plus simple qui peut être appliquée dans toute une organisation. La version révisée de la norme ISO 27002 peut désormais également être utilisée pour gérer un profil de risque plus large. Cela inclut la sécurité des informations et les aspects plus techniques de la sécurité physique, de la gestion des actifs, de la cybersécurité et des éléments de sécurité des ressources humaines qui accompagnent la protection de la vie privée.

Portée élargie de la norme ISO 27002 : 2022

Le premier changement immédiat est le nom de la norme.

Auparavant, la norme ISO 27002:2013 était intitulée « Technologies de l'information – Techniques de sécurité – Code de bonnes pratiques pour les contrôles de sécurité de l'information ».

La norme s’appelle désormais « Sécurité de l’information, cybersécurité et protection de la vie privée – Contrôles de sécurité de l’information » dans la révision 2022.

Pourquoi a-t-il changé ?

Compte tenu du paysage moderne de la conformité, des réglementations telles que RGPD, POPIA et APPS, ainsi que de l'évolution des difficultés de continuité des activités et de cyber-risques auxquelles les organisations sont confrontées, la nécessité pour la norme ISO 27002 d'élargir la portée de ses contrôles de sécurité de l'information était attendue depuis longtemps.

L'objectif de la dernière révision (2022) était d'améliorer l'intention de la norme en fournissant un ensemble de référence pour les objectifs de contrôle de la sécurité de l'information et d'élargir son champ d'application dans la gestion des risques liés à la sécurité de l'information, à la confidentialité et à la cybersécurité spécifiques au contexte.

En quoi la norme ISO 27002:2022 diffère de la norme ISO 27002:2013

D'une manière générale, le nombre de contrôles de sécurité dans la nouvelle version de la norme ISO 27002:2022 est passé de 114 contrôles répartis en 14 articles dans l'édition 2013 à 93 contrôles dans l'édition 2022. Ces contrôles de sécurité sont désormais classés en quatre « thèmes » de contrôle.

Contrôles expliqués

Un « contrôle » est défini comme une mesure qui modifie ou maintient le risque. Une politique de sécurité de l’information, par exemple, ne peut que maintenir le risque, alors que le respect de la politique de sécurité de l’information peut modifier le risque. De plus, certains contrôles décrivent la même mesure générique dans différents contextes de risque.

Obtenez votre guide pour

Succès ISO 27001

Tout ce que vous devez savoir pour obtenir la norme ISO 27001 du premier coup

Obtenez votre guide gratuitModifications spécifiques en détail

Les ensembles de contrôle sont désormais organisés en quatre (4) catégories ou thèmes de sécurité au lieu de quatorze (14) domaines de contrôle. (anciennement A5. à A.18)

Les quatre catégories comprennent :

- Organisationnel

- Personnes

- Physique

- technologique

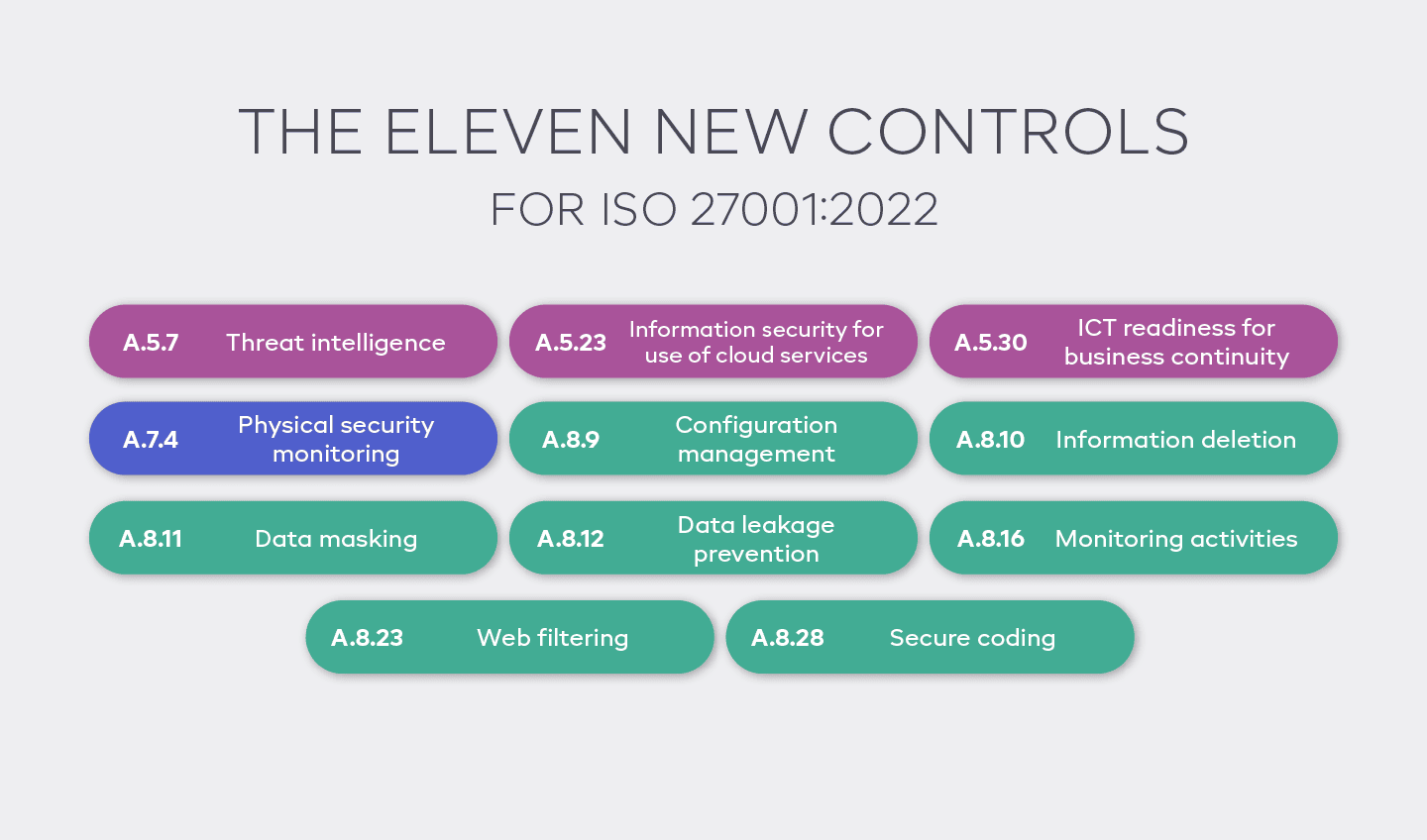

- 93 contrôles dans la nouvelle version du 27002

- 11 contrôles sont nouveaux

- Au total, 24 contrôles ont été fusionnés à partir de deux, trois contrôles de sécurité ou plus de la version 2013 ; et les 58 contrôles de la norme ISO 27002:2013 ont été examinés et révisés pour s'aligner sur l'environnement actuel de cybersécurité et de sécurité de l'information.

- L'Annexe A, qui comprend des conseils pour l'application des attributs.

- L'Annexe B, qui correspond à la norme ISO/IEC 27001 2013. Il s'agit essentiellement de deux tableaux qui croisent les numéros de contrôle/identifiants pour faciliter la référence, détaillant ce qui est nouveau et ce qui a fusionné.

Les nouveaux contrôles

- A.5.7 Renseignements sur les menaces

- A.5.23 Sécurité des informations pour l'utilisation des services cloud

- A.5.30 Préparation aux TIC pour la continuité des activités

- A.7.4 Surveillance de la sécurité physique

- A.8.9 Gestion des configurations

- A.8.10 Suppression des informations

- A.8.11 Masquage des données

- A.8.12 Prévention des fuites de données

- A.8.16 Activités de surveillance

- A.8.23 Filtrage Web

- A.8.28 Codage sécurisé

Examens et mises à jour des conseils de contrôle

La section Conseils pour chaque contrôle a été revue et mise à jour (si nécessaire) pour refléter les développements et les pratiques actuels.

Le langage utilisé dans les notes d'orientation est plus robuste que la version précédente ; on s’attend désormais de plus en plus à ce que les contrôles obligatoires et les organisations soient en mesure de prouver leur conformité dans une plus grande mesure. De plus, chaque contrôle est désormais équipé d'une instruction « Objectif » et introduit un ensemble d'« Attributs » (voir 4.2) pour chaque contrôle.

Une entreprise mettant en œuvre des contrôles peut choisir ceux qui s'appliquent à elle en fonction du risque, ainsi qu'ajouter les siens dans un SMSI conforme à la norme ISO 27001 (utilisation dépendante du contexte).

Thèmes et attributs ISO 27002

Les attributs sont un moyen de catégoriser les contrôles. Ceux-ci vous permettent d’aligner rapidement votre sélection de contrôles sur le langage et les normes courants du secteur.

Ces attributs identifient les points clés :

- Type de commande

- Propriétés InfoSec

- Concepts de cybersécurité

- Capacités opérationnelles

- Domaines de sécurité

L'utilisation d'attributs soutient le travail que de nombreuses entreprises effectuent déjà dans le cadre de leur évaluation des risques et de leur déclaration d'applicabilité (SOA). Par exemple, des concepts de cybersécurité similaires aux contrôles NIST et CIS peuvent être distingués et les capacités opérationnelles liées à d'autres normes peuvent être reconnues.

Chaque contrôle dispose désormais d'un tableau avec un ensemble d'attributs suggérés et l'annexe A de la norme ISO 27002:2022 fournit un ensemble d'associations recommandées.

Propriétés de sécurité des informations

La sécurité de l'information implique la protection de divers aspects de l'information, qui peuvent être représentés par le modèle de la CIA. Ces aspects incluent la confidentialité, l’intégrité et la disponibilité des informations. Comprendre cela permet la formulation et la mise en œuvre de contrôles efficaces de sécurité de l’information. Ceux-ci sont désormais définis en tant qu'attributs pour chaque contrôle.

Le modèle de la CIA expliqué

Confidentialité

La confidentialité des informations signifie que des mesures doivent être prises pour les protéger contre tout accès non autorisé. Une façon d’y parvenir consiste à appliquer différents niveaux d’accès aux informations en fonction de qui a besoin d’y accéder et du degré de sensibilité des informations. Certains moyens de gérer la confidentialité incluent le chiffrement de fichiers et de volumes, les listes de contrôle d'accès et les autorisations de fichiers.

Intégrité

L'intégrité des données fait partie intégrante de la triade de la sécurité de l'information, visant à protéger les données contre toute modification ou suppression non autorisée. Cela implique également de garantir que les modifications ou suppressions non autorisées apportées aux données puissent être annulées.

Disponibilité

La disponibilité vise à garantir que les données sont accessibles à ceux qui en ont besoin lorsque cela est nécessaire. Certains des risques liés à la sécurité des informations et à la disponibilité incluent le sabotage, la corruption du matériel, les pannes de réseau et les pannes de courant. Ces trois composantes de la sécurité de l’information fonctionnent main dans la main et vous ne pouvez pas vous concentrer sur l’une d’elles au détriment des autres.

Nous vous guiderons à chaque étape du processus

Notre outil intégré vous accompagne de la configuration à la certification avec un taux de réussite de 100 %.

Demander demoConcepts de cybersécurité

Les attributs des concepts de cybersécurité sont introduits dans la révision 2022 de la norme. Ces valeurs d'attribut comprennent Identifier, Protéger, Détecter, Répondre et Récupérer. Cela aligne la norme ISO 27002 avec la norme ISO/IEC TS 27110, le NIST Cyber Security Framework (CSF) et autres normes.

- Identifier – Développer la compréhension de l'organisation pour gérer les risques de cybersécurité pour les systèmes, les actifs, les données et les capacités.

- Protéger – Élaborer et mettre en œuvre des mesures de protection pour fournir des services d’infrastructure critiques.

- Détecter – Élaborer et mettre en œuvre des activités appropriées pour identifier la survenance d’un événement de cybersécurité.

- Réagir – Créer et mettre en pratique les activités appropriées pour prendre des mesures en réponse aux événements de cybersécurité détectés.

- Récupérer – Élaborer et mettre en œuvre les activités appropriées pour maintenir les plans de résilience et restaurer les capacités ou services qui ont été altérés en raison d’un événement de cybersécurité.

Capacités opérationnelles

La capacité opérationnelle est un attribut permettant de visualiser les contrôles du point de vue du praticien des capacités de sécurité de l'information.

Il s'agit notamment de:

gestion des actifs de gouvernance, protection de l'information, sécurité des ressources humaines, sécurité physique, sécurité des systèmes et des réseaux, sécurité des applications, configuration sécurisée, gestion des identités et des accès, gestion des menaces et des vulnérabilités, continuité, relations fournisseurs sécurité, juridique et conformité, gestion des événements de sécurité de l'information et assurance de la sécurité de l'information.

Domaines de sécurité

Les domaines de sécurité sont un attribut permettant de visualiser les contrôles du point de vue de quatre domaines de sécurité de l'information : « Gouvernance et écosystème » comprend « Gouvernance de la sécurité des systèmes d'information et gestion des risques » et « Gestion de la cybersécurité de l'écosystème » (y compris les parties prenantes internes et externes) ;

- Un contrôle peut avoir diverses applications (par exemple, les sauvegardes aident à protéger contre les logiciels malveillants, les piratages, les bugs, les accidents, les pannes mécaniques, les incendies, etc., et peuvent inclure des adjoints et des remplacements polyvalents pour les personnes critiques et des fournisseurs/sources alternatifs de services d'information nécessaires).

- Plusieurs contrôles sont généralement requis dans une application ou une situation donnée (par exemple, les logiciels malveillants peuvent être atténués à l'aide de sauvegardes, , antivirus, contrôles d'accès au réseau, IDS/IPS et bien plus encore, tout en évitant les infections est une approche puissante si elle est renforcée par des politiques et des procédures).

- Les contrôles que nous utilisons souvent (par exemple les sauvegardes) ne sont pas du tout ou rien, mais consistent en un certain nombre d'éléments plus mineurs (par exemple la sauvegarde implique des stratégies, des politiques et des procédures, des logiciels, des tests matériels, une récupération après incident, une protection physique, etc.).

Simplifiez le processus avec ISMS.online

Même si beaucoup considèrent que c'est la partie la plus délicate, le Plateforme ISMS.online et le support rendent ce processus intuitif. Réservez une démo de plateforme pour voir par vous-même.

Réservez une démo de la plateformeAnnexe A expliquée

Le tableau de l'Annexe A démontre l'utilisation des attributs, fournissant des exemples de la façon d'attribuer des attributs aux contrôles, créant ainsi différentes vues (selon 4.2).

Il est à noter que le filtrage ou le tri de la matrice peut être réalisé à l'aide d'un outil tel qu'une simple feuille de calcul ou une base de données, qui peut inclure davantage d'informations comme un texte de contrôle, des orientations, des orientations de mise en œuvre spécifiques à l'organisation ou des attributs. ISMS.online facilite automatiquement ces associations, rendant l'ensemble du processus sans effort.

Annexe B expliquée

Les tableaux des annexes B.1 et B.2 fournissent des points de référence faciles à naviguer qui assurent une compatibilité ascendante avec la norme ISO/IEC 27002:2013. Cela facilite la tâche des organisations utilisant l'ancienne norme de gestion qui doivent passer à la norme ISO 27002:2020, ou facilite la référence entre les normes qui utilisent l'ISO 27002, par exemple ISO 27001, ISO 27701 similaire. Encore une fois, ISMS.online mappe automatiquement les anciens identifiants de contrôle aux nouveaux au sein de notre plate-forme, simplifiant ainsi la transition et la mise en œuvre.

Nouveaux contrôles

| Identifiant de contrôle ISO/IEC 27002:2022 | Identifiant de contrôle ISO/IEC 27002:2013 | Nom du contrôle |

|---|---|---|

| 5.7 | Nouveauté | Intelligence de la menace |

| 5.23 | Nouveauté | Sécurité des informations pour l'utilisation des services cloud |

| 5.30 | Nouveauté | Préparation aux TIC pour la continuité des activités |

| 7.4 | Nouveauté | Surveillance de la sécurité physique |

| 8.9 | Nouveauté | Gestion de la configuration |

| 8.10 | Nouveauté | Suppression des informations |

| 8.11 | Nouveauté | Masquage des données |

| 8.12 | Nouveauté | Prévention des fuites de données |

| 8.16 | Nouveauté | Activités de surveillance |

| 8.23 | Nouveauté | filtrage web |

| 8.28 | Nouveauté | Codage sécurisé |

Contrôles organisationnels

Contrôles des personnes

| Identifiant de contrôle ISO/IEC 27002:2022 | Identifiant de contrôle ISO/IEC 27002:2013 | Nom du contrôle |

|---|---|---|

| 6.1 | 07.1.1 | Tamisage |

| 6.2 | 07.1.2 | Termes et conditions d'emploi |

| 6.3 | 07.2.2 | Sensibilisation, éducation et formation à la sécurité de l’information |

| 6.4 | 07.2.3 | Processus disciplinaire |

| 6.5 | 07.3.1 | Responsabilités après la cessation ou le changement d'emploi |

| 6.6 | 13.2.4 | Accords de confidentialité ou de non-divulgation |

| 6.7 | 06.2.2 | Travail à distance |

| 6.8 | 16.1.2, 16.1.3 | Rapports d'événements liés à la sécurité des informations |

Contrôles physiques

| Identifiant de contrôle ISO/IEC 27002:2022 | Identifiant de contrôle ISO/IEC 27002:2013 | Nom du contrôle |

|---|---|---|

| 7.1 | 11.1.1 | Périmètres de sécurité physique |

| 7.2 | 11.1.2, 11.1.6 | Entrée physique |

| 7.3 | 11.1.3 | Sécurisation des bureaux, des locaux et des installations |

| 7.4 | Nouveauté | Surveillance de la sécurité physique |

| 7.5 | 11.1.4 | Se protéger contre les menaces physiques et environnementales |

| 7.6 | 11.1.5 | Travailler dans des zones sécurisées |

| 7.7 | 11.2.9 | Bureau clair et écran clair |

| 7.8 | 11.2.1 | Implantation et protection des équipements |

| 7.9 | 11.2.6 | Sécurité des actifs hors site |

| 7.10 | 08.3.1, 08.3.2, 08.3.3, 11.2.5 | Supports de stockage |

| 7.11 | 11.2.2 | Utilitaires pris en charge |

| 7.12 | 11.2.3 | Sécurité du câblage |

| 7.13 | 11.2.4 | La maintenance des équipements |

| 7.14 | 11.2.7 | Élimination ou réutilisation sécurisée des équipements |

Contrôles technologiques

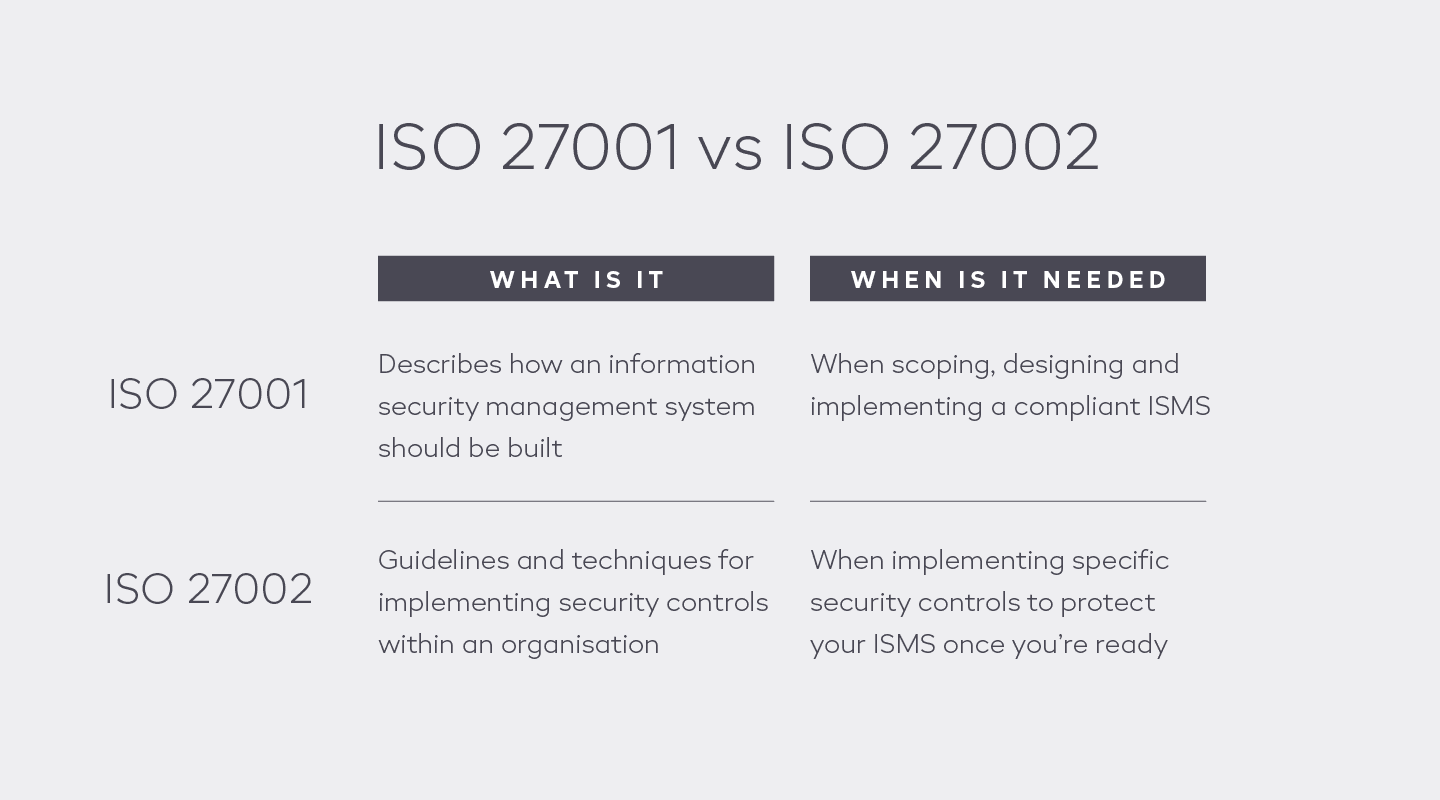

ISO 27001 contre ISO 27002

Les organisations souhaitant explorer les systèmes de gestion de la sécurité de l’information peuvent avoir rencontré les normes ISO 27001 et 27002.

L'ISO 27001 est la principale norme de la famille 27000. Les entreprises peuvent obtenir la certification ISO 27001, mais elles ne peuvent pas certifier la norme ISO 27002:2022 puisqu'il s'agit d'une norme/code de bonnes pratiques à l'appui.

L'Annexe A de l'ISO 27001, par exemple, fournit une liste de contrôles de sécurité mais ne vous indique pas comment les mettre en œuvre, mais fait plutôt référence à l'ISO 27002.

À l'inverse, l'ISO 27002 fournit des lignes directrices sur la mise en œuvre des contrôles utilisés dans l'ISO 27001. L'avantage de l'ISO 27002 est que les contrôles ne sont pas obligatoires ; les entreprises peuvent décider si elles souhaitent les utiliser ou non, selon qu'elles sont applicables en premier lieu.

Comment cela vous affecte-t-il ?

Il y aura un certain temps avant que les organisations soient tenues d'adopter la version révisée de la norme ISO 27001 pour leurs audits de certification (au moins un an après la publication, et généralement en conjonction avec leur prochain cycle de recertification), afin qu'elles aient suffisamment de temps pour aborder les problèmes. changements.

En fin de compte, les changements ne devraient pas avoir d’impact significatif sur le système de gestion de la sécurité de l’information (ISMS) d’une organisation ni sur sa capacité à maintenir la conformité.

Cependant, cela peut avoir un impact sur le cadre de contrôle global de l'organisation, sur des contrôles spécifiques et sur la manière dont une organisation surveille la conformité continue.

Lors de la conversion à la nouvelle norme, les organisations devront réévaluer la manière dont leurs cadres, contrôles et politiques s'alignent sur la nouvelle structure et les contrôles ISO 27001/27002 mis à jour.

La révision ISO 27002 2022 affectera une organisation comme suit :

- Si vous êtes déjà certifié ISO 27001 2013

- Êtes-vous à mi-certification

- Si vous êtes sur le point de recertifier

- Si vous êtes déjà certifié ISO 27001:2013

Si votre organisation est déjà certifiée, vous n’avez rien à faire maintenant ; la norme ISO 27002 2022 révisée sera applicable lors du renouvellement/recertification. Il va donc de soi que toutes les organisations certifiées devront se préparer à la norme révisée lors de la recertification ou si elles adoptent de nouveaux ensembles de contrôles ou de normes, par exemple ISO 27701 ou similaire.

Obtenez une longueur d'avance de 81 %

Nous avons travaillé dur pour vous, vous offrant une longueur d'avance de 81 % dès votre connexion.

Il ne vous reste plus qu'à remplir les espaces vides.

Comment cela affecte-t-il votre (re)certification ?

Supposons qu’une organisation soit actuellement en cours de certification ou de recertification ISO 27001 2013. Dans ce cas, ils devront revoir leur évaluation des risques, identifier les nouveaux contrôles applicables et réviser leur « déclaration d'applicabilité » en comparant les contrôles révisés de l'annexe A.

Puisqu’il existe de nouveaux contrôles, des contrôles fusionnés et des directives modifiées ou supplémentaires pour d’autres contrôles, les organisations doivent revoir la norme ISO 27002:2022 révisée pour tout changement de mise en œuvre.

Même si la révision 27001 de l'ISO 2022 n'a pas encore été publiée, l'annexe B des cartes ISO 27002 contrôle les versions 2013 et 2022 de la norme.

Votre déclaration d'applicabilité (SOA) doit toujours faire référence à l'annexe A de la norme ISO 27001, tandis que les contrôles doivent faire référence à la norme révisée ISO 27002 : 2022, qui constituera un ensemble de contrôles alternatif.

Avez-vous besoin de modifier votre documentation ?

Le respect de ces changements devrait inclure :

- Une mise à jour de votre processus de traitement des risques avec des contrôles actualisés

- Une mise à jour de votre déclaration d'applicabilité

- Mettez à jour vos politiques et procédures actuelles avec des conseils pour chaque contrôle si nécessaire

Comment cela affecte-t-il votre ISO 27001:2013

Jusqu'à ce qu'une nouvelle norme ISO 27001 2022 soit publiée, les programmes de certification ISO actuels continueront, bien qu'une correspondance avec les nouveaux contrôles ISO 27002 2022 soit requise via les annexes B1.1 et B1.2. Cependant, les auditeurs ISO expérimentés reconnaîtront la structure des contrôles. , nous aurons donc plus de choses à faire. L'adoption de la norme ISO 27002:2022 pourrait permettre un audit plus fluide.

Modifications à venir de la norme ISO 27001

La plupart des experts en sécurité de l'information s'attendent à ce que les modifications apportées à la norme ISO 27001 soient des modifications textuelles mineures avec une mise à jour mineure de l'annexe A pour s'aligner sur la révision ISO 27002 2022.

La partie principale de la norme ISO 27001, qui comprend les articles 4 à 10, ne changera pas. Ces clauses incluent la portée et le contexte, la politique de sécurité de l'information, la gestion des risques pour les ressources telles que la formation et la sensibilisation à la communication et au contrôle des documents jusqu'à la surveillance et la mesure des activités opérationnelles par un service d'audit interne jusqu'aux actions correctives.

Seuls les contrôles répertoriés dans les normes ISO 27001 Annexe A et ISO 27002 seront mis à jour.

Les modifications apportées à l'Annexe A de la norme ISO 27001 :2022 seront entièrement alignées sur les modifications apportées à la norme ISO 27002 :2022.

Les 27000 XNUMX autres normes sont-elles concernées ?

Les normes et cadres de systèmes de gestion liés à et basés sur la version ISO/IEC 27002:2013 ressentiront le changement.

Les changements auront un impact supplémentaire lorsqu'ils se répercuteront sur les normes connexes telles que la sécurité du cloud ISO 27017, la confidentialité ISO 27701 et diverses normes nationales qui ont adopté ou intégré les exigences et directives actuelles.

Cela devrait se produire au fur et à mesure que les cycles de révision et de mise à jour de ces normes auront lieu au cours des prochaines années, et on peut s'attendre à un impact supplémentaire sur les normes et cadres locaux.

Démontrer les bonnes pratiques pour la norme ISO 27002

Physique et environnemental

Les aspects physiques et environnementaux d’une organisation sont essentiels pour déterminer la sécurité de ses informations. Les contrôles et procédures appropriés garantiront la sécurité physique des informations d'une organisation en limitant l'accès aux parties non autorisées et en les protégeant contre les dommages tels que les incendies et autres catastrophes.

Certaines des techniques de sécurité des informations comprennent :

- Des mesures doivent être prises pour surveiller et restreindre l'accès physique aux locaux de l'organisation et aux infrastructures de soutien, telles que la climatisation et l'électricité. Cela empêchera et garantira la détection et la correction des accès non autorisés, du vandalisme, des dommages criminels et autres altérations qui pourraient survenir.

- Les zones sensibles doivent bénéficier d'un accès partiel et la liste des personnes autorisées doit être revue et approuvée périodiquement (au moins une fois par an) par la Direction de la Sécurité Physique ou l'Administration.

- L'enregistrement vidéo, la photographie ou toute autre forme d'enregistrement numérique doivent être interdits dans les zones réglementées, sauf avec l'autorisation de l'autorité compétente.

- Une surveillance doit être établie autour des locaux à des endroits tels que les entrées, les sorties et les zones réglementées. Ces enregistrements doivent être surveillés 24 heures sur 24 par du personnel qualifié et conservés pendant au moins un mois au cas où un examen serait nécessaire.

- Un accès restreint sous forme de cartes d'accès doit être prévu pour permettre un accès limité dans le temps aux fournisseurs, stagiaires, tiers, consultants et autres membres du personnel authentifiés pour accéder aux zones.

- Les visiteurs des organisations doivent être accompagnés en tout temps par un employé, sauf lorsqu'ils utilisent des espaces ouverts tels que le hall d'accueil et les toilettes.

Ressources Humaines

Ces mesures visent à garantir la sécurité des informations de l'organisation en ce qui concerne les employés de l'organisation.

Certaines normes de sécurité des informations sur les ressources humaines comprennent :

- Chaque employé doit être contrôlé avant son embauche pour vérifier son identité, ses références professionnelles et sa conduite globale. Ceux-ci doivent être particulièrement rigoureux s’ils doivent occuper des postes de confiance en matière de sécurité de l’information au sein de l’organisation.

- Les employés doivent tous accepter un accord contraignant de non-divulgation ou de confidentialité. Cela dictera le niveau de discrétion avec lequel ils traitent les informations personnelles et exclusives avec lesquelles ils entrent en contact dans le cadre de leur emploi.

- Le service des ressources humaines doit informer les finances, l'administration et les autres services concernés lorsqu'un employé est embauché, suspendu, licencié, muté, en congé de longue durée et toute autre circonstance pouvant nécessiter la modification de ses autorisations.

- Une fois que le service RH informe les autres services du changement de statut d'un employé, cela devrait être suivi d'un ajustement des droits d'accès physiques et logiques correspondants.

- Les responsables des employés doivent effectuer un suivi pour s'assurer que toutes les clés, cartes d'accès, équipements informatiques, périphériques de stockage et tous les autres actifs de l'entreprise sont restitués avant la cessation de leur emploi.

Contrôle d'accès

Le contrôle d'accès implique les mots de passe, les cartes-clés ou d'autres restrictions de sécurité conçues pour limiter l'accessibilité des informations et des systèmes de l'entreprise.

Certains d'entre eux comprennent:

- L'accès aux réseaux d'entreprise, aux systèmes informatiques, aux informations et aux applications doit être contrôlé en fonction du rôle des utilisateurs ou comme spécifié par les propriétaires d'actifs informationnels ou les procédures organisationnelles concernés.

- Des restrictions doivent être définies pour alerter le système et/ou verrouiller les comptes d'utilisateurs après un nombre prédéfini de tentatives de connexion infructueuses. Celles-ci doivent faire l'objet d'un suivi pour éliminer le risque de tentative de violation.

- Tous les postes de travail/PC de l'entreprise doivent disposer d'économiseurs d'écran protégés par mot de passe avec des délais d'inactivité inférieurs à 10 minutes.

- Les droits d'accès privilégiés, tels que ceux requis pour l'administration, la configuration, la gestion, la sécurité et la surveillance des systèmes informatiques, doivent également être révisés périodiquement par l'organisme compétent en matière de sécurité de l'information.

- Les phrases secrètes et les mots de passe doivent être complexes et longs, avec une combinaison de chiffres, de lettres et de caractères spéciaux pour les rendre impossibles à deviner. Ceux-ci ne doivent pas être stockés dans un format écrit ou lisible.

- L'organisation doit désactiver tout accès en écriture aux supports amovibles tels que les graveurs de CD/DVD sur tous les ordinateurs de l'entreprise, sauf autorisation pour des raisons professionnelles spécifiques.

Prochaines étapes

En ce qui concerne les prochaines étapes, les principales activités à réaliser sont les suivantes :

- Achat de la norme mise à jour.

- Passez en revue la nouvelle norme ISO 27002 et ses changements de contrôle.

- Effectuer une évaluation/analyse des risques.

- Pour atténuer les risques identifiés, sélectionnez les contrôles les plus appropriés et mettez à jour vos politiques, normes, etc. ISMS en conséquence.

- Mettez à jour votre déclaration d'applicabilité (SoA).

Cela vous aidera à prendre une longueur d'avance en matière de recertification ou d'adoption de normes/cadres supplémentaires de la famille ISO 27000, par exemple ISO 27018, 27017, 27032, qui devraient être mis à jour peu de temps après la révision ISO 27001:2022.

Obtenez une longueur d'avance de 81 %

Nous avons travaillé dur pour vous, vous offrant une longueur d'avance de 81 % dès votre connexion.

Il ne vous reste plus qu'à remplir les espaces vides.

FAQ

Qui peut mettre en œuvre la norme ISO 27002

ISO/IEC 27002:2022 s'adresse à toute personne qui lance, met en œuvre ou maintient un système ISMS. En adoptant cette version mise à jour, vous pouvez établir des contrôles de sécurité robustes, pertinents et adaptés à l'environnement de votre organisation.

Les organisations de toutes tailles et de tous niveaux de maturité en matière de sécurité peuvent bénéficier de l’adhésion au code de bonnes pratiques ISO 27002. Chez ISMS.online, nous sommes là pour vous aider à mettre en œuvre avec succès la norme ISO 27002:2022.

Comment démarrer avec ISO 27002

Se lancer dans l’aventure ISO 27002 est simple. Chez ISMS.online, nous recommandons ces huit étapes pour une mise en œuvre fluide :

- Comprendre la norme ISO 27002: ISO 27002 est une norme internationale proposant des lignes directrices pour la sélection et la mise en œuvre de contrôles et de pratiques de sécurité de l'information. Applicable aux organisations de tous secteurs et de toutes tailles, il aide à développer des directives de gestion de la sécurité de l'information adaptées à votre contexte spécifique.

- Étudier les catégories de contrôle: ISO 27002:2022 présente quatre catégories de contrôles de sécurité de l'information : organisationnels, humains, physiques et technologiques.

- Obtenir la norme ISO 27002:2022: Achetez la norme ISO 27002:2022 complète sur le site Web de l'ISO.

- Comprendre la relation entre ISO 27001 et ISO 27002: L'ISO 27001 décrit les objectifs ou les buts de la gestion de la sécurité de l'information, tandis que l'ISO 27002 fournit des conseils détaillés sur la mise en œuvre des contrôles requis pour atteindre ces objectifs.

- Soyez formé et certifié: Inscrivez-vous aux cours de formation ISO/IEC 27002 pour acquérir les connaissances nécessaires à la sélection, à la mise en œuvre et à la gestion des contrôles spécifiés dans la norme.

- Mettre en œuvre les contrôles: Utilisez les lignes directrices fournies dans la norme ISO 27002:2022 pour sélectionner et mettre en œuvre les contrôles appropriés au contexte spécifique de votre organisation.

- Restez informé des révisions et des mises à jour: La norme ISO 27002 fait l'objet de révisions pour tenir compte des changements technologiques, des exigences légales et des meilleures pratiques. Assurez-vous de rester informé des nouvelles versions et d'intégrer toutes les modifications pertinentes dans le système de gestion de la sécurité de l'information de votre organisation.

- Surveiller et améliorer: Surveillez en permanence l’efficacité de votre système de gestion de la sécurité de l’information et apportez les améliorations nécessaires.

Découvrez comment ISMS.online peut vous aider à démarrer la mise en œuvre de la norme ISO 27002:2022.

La certification ISO 27002 est-elle possible

La certification ISO 27002 n'est pas possible, car il ne s'agit pas d'une norme de gestion et ne définit pas comment gérer un système.

Cependant, la norme ISO 27002:2022 joue un rôle crucial en aidant les organisations comme la vôtre à répondre aux exigences de la certification ISO 27001:2022.

Chez ISMS.online, nous fournissons des lignes directrices pour la mise en œuvre, la gestion et l'amélioration continue de votre système de gestion de la sécurité de l'information.

Existe-t-il des exigences ISO 27002

La norme ISO 27002 : 2022 n’impose aucune exigence explicite aux organisations.

Il propose uniquement des suggestions que les organisations devraient mettre en œuvre en fonction de la nature de leurs risques spécifiques en matière de sécurité des informations.

Avec ISMS.online, vous pouvez découvrir les risques de sécurité dont votre organisation doit être consciente.

Quels sont les équivalents nationaux de la norme ISO 27002

Il existe diverses normes dans différents pays qui sont équivalentes à ISO 27002. Malgré les retards locaux de publication et de traduction qui conduisent à ces équivalences quelques mois après la révision et la publication de la principale norme ISO/IEC, les organismes nationaux veillent à ce que le contenu soit traduit avec précision pour reflètent la norme ISO 27002 dans son intégralité.

Vous trouverez ci-dessous quelques-unes des normes nationales équivalentes à la norme ISO 27002 dans différents pays :

- Argentine – IRAM-ISO-IEC 27002:2008

- Australie et Nouvelle-Zélande – AS/NZS ISO/IEC 27002:2006

- Brésil – ISO/IEC NBR 17799/2007 – 27002

- Indonésie – SNI ISO/IEC 27002:2014

- Chili – NCH2777 ISO/IEC 17799/2000

- Chine – GB/T 22081-2008

- République tchèque – ČSN ISO/IEC 27002:2006

- Croatie – HRN ISO/IEC 27002:2013

- Danemark – DS/ISO27002:2014 (DK)

- Estonie – EVS-ISO/IEC 17799:2003, version 2005 en traduction

- Allemagne – DIN ISO/IEC 27002:2008

- Japon – JIS Q 27002

- Lituanie – LST ISO/IEC 27002:2009 (ISO/IEC 27002:2005 adoptée, ISO/IEC 17799:2005)

- Mexique – NMX-I-27002-NYCE-2015

- Pays-Bas – NEN-ISO/IEC 27002:2013

- Pérou – NTP-ISO/IEC 17799:2007

- Pologne – PN-ISO/IEC 17799:2007, basé sur ISO/IEC 17799:2005

- Russie – ГОСТ Р ИСО/МЭК 27002-2012, basé sur ISO/IEC 27002:2005

- Slovaquie – STN ISO/IEC 27002:2006

- Afrique du Sud – SANS 27002:2014/ISO/IEC 27002:2013[3]

- Espagne – UNE 71501

- Suède – SS-ISO/IEC 27002:2014

- Turquie – TS ISO/IEC 27002

- Thaïlande – UNITÉ/ISO

- Ukraine – СОУ Н НБУ 65.1 СУІБ 2.0:2010

- Royaume-Uni – BS ISO/IEC 27002:2005

- Uruguay – UNITÉ/ISO 17799:2005