Pourquoi avez-vous besoin de la norme ISO 27001 ?

La certification ISO 27001:2022 garantit aux clients, partenaires et autres parties prenantes que l'infrastructure de sécurité des informations de votre entreprise répond à leurs attentes.

ISO 27001 est un cadre de bonnes pratiques reconnu au niveau international pour les systèmes de gestion de la sécurité de l'information (ISMS) et l'une des normes de gestion de la sécurité de l'information les plus populaires au monde.

Le coût de l’absence d’un système de gestion de la sécurité de l’information efficace peut être élevé, tant sur le plan financier que sur le plan de la réputation. La norme est un élément essentiel du processus de gestion des risques liés à la sécurité de l'information de toute organisation et elle est devenue un élément essentiel des programmes de gouvernance, de risque et de conformité (GRC) informatiques de nombreuses organisations.

Les avantages d'ISO 27001

1) ISO 27001 vous aidera à réduire les risques liés à la sécurité des informations et à la confidentialité

Les risques liés à la sécurité de l’information ne cessent de croître. De nouvelles violations de données font chaque jour la une des journaux. Ainsi, de plus en plus d'organisations se rendent compte qu'une mauvaise sécurité de l'information peut s'avérer coûteuse, qu'elle entraîne des violations de leurs propres informations ou de celles de leurs clients.

C'est pourquoi de nombreuses organisations créent leur propre système de gestion de la sécurité de l'information, ou ISMS, certifié ISO 27001.

Un SMSI efficace vous aidera à atteindre tous vos objectifs en matière de sécurité de l’information et à offrir d’autres avantages.

Et toute taille et tout type d'organisation, des agences gouvernementales aux entreprises commerciales, peuvent utiliser la norme ISO 27001 pour créer un SMSI.

Plusieurs des exigences de la norme ISO 27001 satisfont également à celles du RGPD et de la loi sur la protection des données, ainsi qu'aux obligations légales et réglementaires, offrant ainsi une bien meilleure assurance globale des informations. La mise en œuvre de la norme ISO 27001 montrera aux autorités réglementaires que votre organisation prend au sérieux la sécurité des informations qu'elle détient et, après avoir identifié les risques, fait tout ce qui est raisonnablement possible pour y répondre.

Votre processus de gestion des risques sera à la fois robuste et facile à démontrer. Il s'agit également d'une excellente passerelle vers d'autres normes ISO relatives aux systèmes de management.

2) ISO 27001 signifie gagner du temps et de l’argent

Pourquoi dépenser beaucoup d’argent pour résoudre un problème (par exemple, perte d’informations client, évaluations des risques, gestion de la continuité des activités) en cas de crise alors qu’il en coûte une fraction pour s’y préparer à l’avance ? Avec un système de gestion de la sécurité de l'information certifié ISO 27001, vous disposerez de tous vos plans et systèmes de gestion des incidents de sécurité de l'information. Il s'agit du moyen le plus rentable de protéger/maintenir la sécurité de vos informations.

Vous baserez vos plans de gestion des risques sur une évaluation des risques solide et approfondie. Des audits internes continus garantiront que votre SMSI répond à la menace en constante évolution de la criminalité numérique grâce à de nouvelles techniques de sécurité et de nouveaux contrôles de sécurité de l'information. Et avec notre aide, vous pouvez mesurer le retour sur investissement de votre investissement dans la gestion des risques liés à la sécurité de l’information.

Vous réduirez également vos coûts de vente. Les clients recherchent de plus en plus l'assurance des capacités de gestion de la sécurité des informations et de protection des données de leurs relations avec les fournisseurs. Votre service commercial témoignera probablement du nombre et de la durée des « demandes d'informations » auxquelles il est régulièrement confronté dans le cadre du processus de vente et de la manière dont ce nombre ne cesse de croître. Détenir la certification ISO 27001 minimisera les détails que vous devez fournir, simplifiant et accélérant votre processus de vente.

3) ISO 27001 renforce la réputation et renforce la confiance dans l'organisation

C'est déjà assez grave de voir vos systèmes d'information piratés et vos données clients exposées et exploitées. Ce qui est pire, c'est lorsque la nouvelle de ce type de violation commence à se répandre. Cela peut gravement nuire à votre réputation et, par conséquent, à vos résultats financiers. Avec un SMSI ISO 27001, vous aurez effectué une évaluation solide des risques et créé un plan de traitement des risques complet et pratique. Vous serez ainsi mieux placé pour identifier et prévenir les risques de violation avant qu’ils ne se produisent.

Comme pour beaucoup de choses en affaires, la confiance est essentielle. Mais démontrer qu’un organisme de certification accrédité a audité de manière indépendante vos systèmes de gestion de la sécurité de l’information (ISMS) renforce cette confiance. Vos clients verront rapidement et facilement qu'il repose sur des principes d'ingénierie système spécifiques. Ils n'auront pas besoin de faire confiance à la sécurité de vos opérations, car vous serez en mesure de prouver que vous respectez les normes de système de gestion ISO pertinentes.

Et gérer la sécurité des informations avec ISO 27001 ne se limite pas à protéger votre technologie de l’information et à minimiser les violations de données.

La norme peut vous aider à :

- Protégez tout, de la propriété intellectuelle de votre organisation à ses informations financières confidentielles.

- Mettez en place des politiques de sécurité des informations définies pour vous aider à gérer les processus, y compris votre politique de contrôle d'accès, la sécurité des communications, l'acquisition du système, les aspects de sécurité des informations de la planification de la continuité des activités et bien d'autres.

- Assurez-vous que la gestion des incidents de sécurité de vos informations est soigneusement planifiée et manifestement efficace si et quand une compromission se produit.

- Effectuer des activités d’évaluation et de gestion des risques en matière de sécurité de l’information de manière claire, pratique et transparente.

- Assurez-vous que les principales parties prenantes et autres tiers connaissent, sont d’accord et, si nécessaire, se conforment pleinement à vos mesures de sécurité de l’information.

- Respectez les réglementations spécifiques du secteur ou les procédures opérationnelles établies par les organismes de réglementation compétents.

- Sécurisez les données personnelles de vos collaborateurs et clients.

Obtenez votre guide pour

Succès ISO 27001

Tout ce que vous devez savoir pour obtenir la norme ISO 27001 du premier coup

Obtenez votre guide gratuitExigences et contrôles ISO 27001 : 2022

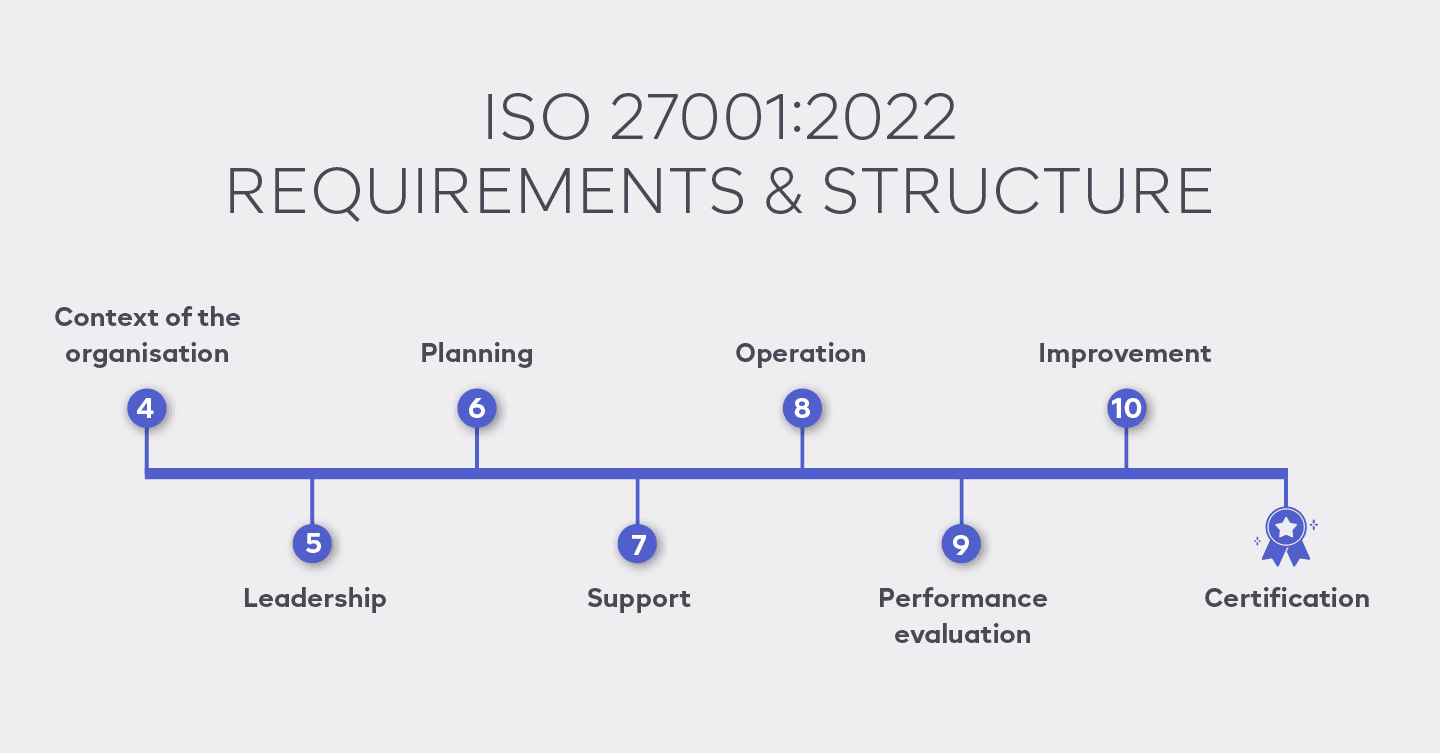

La norme ISO 27001 définit dix exigences, y compris des lignes directrices en matière de sécurité de l'information, des exigences destinées à protéger les actifs de données d'une organisation contre la perte ou l'accès non autorisé et des moyens reconnus pour démontrer leur engagement en faveur de la gestion de la sécurité de l'information par le biais d'une certification.

L'exigence 6.1.3 (Traitement des risques liés à la sécurité de l'information) définit l'Annexe A, spécifiant les contrôles dérivés de la norme ISO 27002:2022.

La norme ISO 27001 comprend également un processus d'évaluation des risques, une structure organisationnelle, une classification des informations, des mécanismes de contrôle d'accès, des mesures de protection physiques et techniques, des politiques, des procédures, des lignes directrices en matière de surveillance et de reporting en matière de sécurité de l'information.

Annexe (S)L expliquée

« L'Annexe L » définit les principales exigences et caractéristiques d'un système de gestion générique. C'est un point critique. Le système de gestion de votre entreprise va au-delà de la sécurité des informations.

Bien que l'ISO 27001 se concentre sur la sécurité de l'information, la norme s'intègre à d'autres normes ISO basées sur l'Annexe L de l'ISO, vous permettant d'introduire ces normes pour développer davantage et améliorer ultérieurement votre système de gestion global. Elles comprennent la norme ISO 9001 pour la gestion de la qualité, la norme ISO 22301 pour la gestion de la continuité des activités, la norme ISO 227701 pour la protection de la vie privée et jusqu'à 50 autres normes ISO.

Même si nous ne vous suggérons pas d’examiner ces normes pour l’instant, le fait est que c’est possible. Vous disposez d'un « chemin de mise à niveau » au sein d'ISO et d'ISMS.online (système de gestion intégré) qui ne nécessitera pas de réinventer la roue pour passer à un autre niveau.

ISO 27001:2013 et ISO 27001:2022 – Quelle est la différence ?

Concrètement, très peu de choses ont changé entre les normes de sécurité de l'information ISO 2013 de 2022 et 27001, à l'exception de points cosmétiques mineurs et d'exigences supplémentaires (9.3.1, 9.3.2, 9.3.3) et des contrôles révisés de l'Annexe A liés à la norme ISO 27002 : 2022. .

Transition vers la nouvelle norme

Les organisations qui ont déjà obtenu la certification ISO 27001 doivent passer à la nouvelle version d'ici le 31 octobre 2025. Cette transition les obligera à revoir et à mettre à jour leur SMSI actuel pour se conformer aux nouvelles exigences.

Aperçu des modifications introduites dans la norme ISO 27001:2022

ISO 27001 : 2022 apporte plusieurs améliorations et exigences de formulation supplémentaires. Ces changements garantissent que la norme reste applicable et mise à jour avec les dernières meilleures pratiques de sécurité.

La nouvelle version de la norme exige que les organisations veillent à ce que leurs systèmes de gestion soient conformes aux exigences mises à jour et examinent toute modification apportée au libellé de la norme pour s'assurer qu'elles comprennent les implications pour leurs systèmes de gestion de la sécurité. Cela comprend des changements dans le langage utilisé, des ajustements à la structure et au contenu, ainsi que l'ajout de nouvelles clauses.

Restructuration des contrôles de l'Annexe A dans la norme ISO 27001 2022

Suite à la publication de la norme ISO 27002:2022 le 15 février 2022, la norme ISO 27001:2022 a aligné ses contrôles de l'Annexe A.

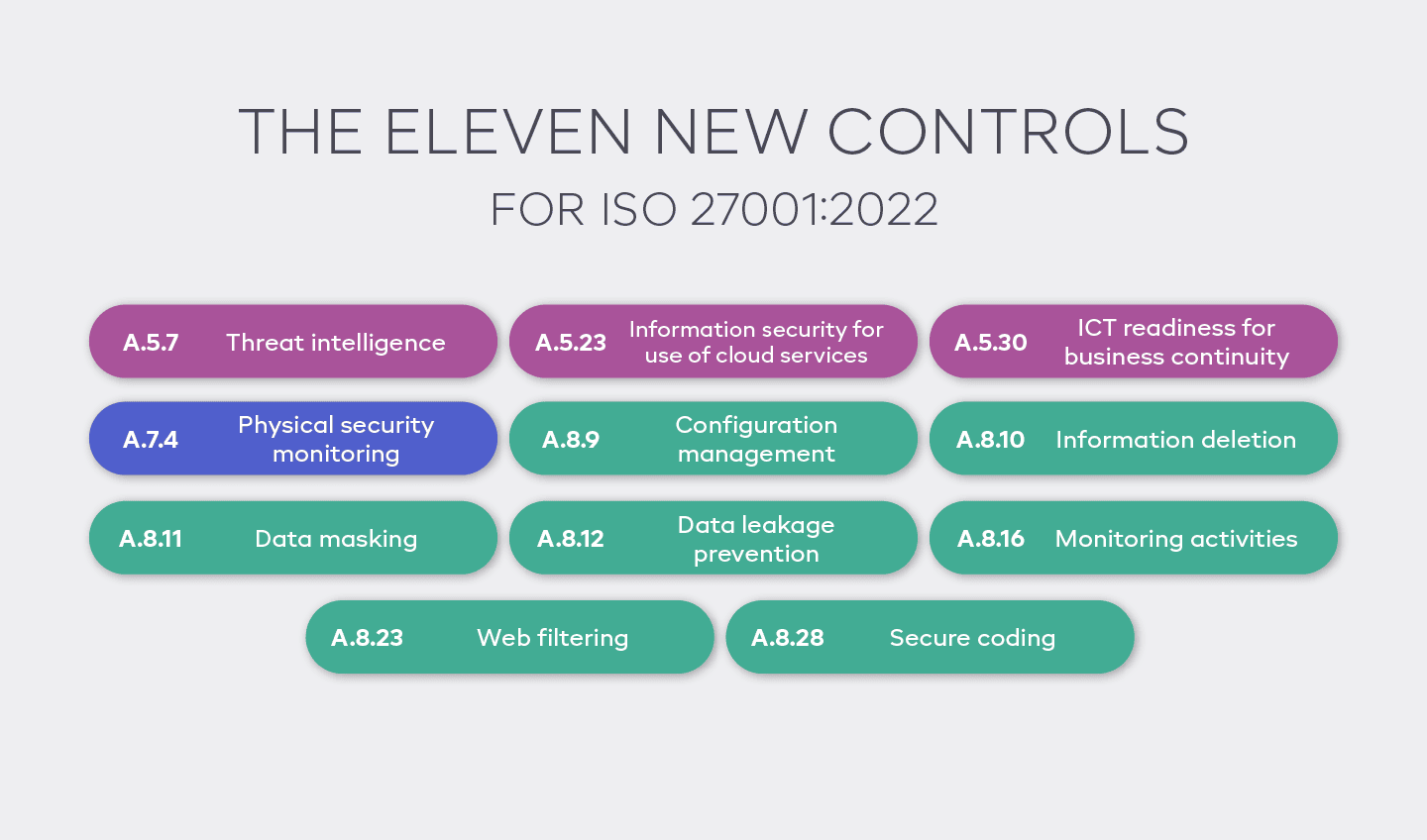

La nouvelle version de la norme s'appuie sur un ensemble condensé de 93 contrôles de l'annexe A, dont 11 nouveaux contrôles. Au total, 24 contrôles ont été fusionnés à partir de deux, trois contrôles de sécurité ou plus de la version 2013, et 58 contrôles de la norme ISO 27002:2013 ont été révisés pour s'aligner sur l'environnement actuel de cybersécurité et de sécurité de l'information.

Les organisations doivent s'assurer que leur système de gestion de la sécurité de l'information répond aux nouvelles exigences et que leurs contrôles existants sont à jour.

Pour y parvenir, la norme ISO 27002:2022 a modifié la formulation de certains des contrôles existants et ajouté des exigences supplémentaires pour d'autres. De plus, la norme exige désormais que les organisations évaluent les performances de leur système de gestion de la sécurité de l'information et l'efficacité des contrôles.

Catégories et attributs de contrôle

Les contrôles de l’Annexe A ont maintenant été regroupés en catégories de groupe :

Organisationnel

Personnes

Physique

technologique

Chaque contrôle s'est en outre vu attribuer une taxonomie d'attribution. Chaque contrôle dispose désormais d'un tableau avec un ensemble d'attributs suggérés, et l'annexe A de la norme ISO 27002:2022 fournit un ensemble d'associations recommandées.

Ceux-ci vous permettent d’aligner rapidement votre sélection de contrôles sur le langage courant du secteur et les normes internationales. L'utilisation d'attributs soutient le travail que de nombreuses entreprises effectuent déjà dans le cadre de leur évaluation des risques et de leur déclaration d'applicabilité (SOA).

Par exemple, des concepts de cybersécurité similaires aux contrôles du NIST et du CIS peuvent être distingués, et les capacités opérationnelles liées à d'autres normes peuvent être reconnues.

11 Nouveaux contrôles de l'annexe A

Les 11 nouveaux contrôles se concentrent sur les services cloud, la préparation aux TIC pour la continuité des activités, les renseignements sur les menaces, la surveillance de la sécurité physique, le masquage des données, la suppression des informations, la prévention des fuites de données, les activités de surveillance, le filtrage Web et le codage sécurisé.

Nouvel accent sur les processus de traitement des risques

La norme ISO 27001 2022 a mis davantage l'accent sur les processus de traitement des risques et l'utilisation des contrôles de l'Annexe A. La norme mise à jour exige désormais que les organisations envisagent les quatre options pour traiter les risques : modification, conservation, évitement et partage. Deux options supplémentaires pour traiter les opportunités ont été ajoutées : l'amélioration et l'exploitation. La norme souligne également la nécessité pour les organisations de prendre en compte le partage des risques et l'acceptation dans la gestion des opportunités.

Les organisations sont désormais tenues de prendre en compte les conséquences et la probabilité des risques liés à la sécurité de l'information, ainsi que les avantages potentiels des opportunités lors de l'évaluation des risques. La Norme internationale encourage également les organisations à prendre des risques si les récompenses potentielles sont plus importantes que les pertes potentielles.

Dans l’ensemble, le nouvel accent mis sur les processus de traitement des risques dans la norme ISO 27001 2022 permet aux organisations de mieux comprendre l’évaluation et le traitement des risques afin de minimiser le potentiel de préjudice.

Évaluation des tiers

Les organisations doivent s'assurer que les tiers peuvent fournir des mesures adéquates de gestion des risques, y compris, mais sans s'y limiter, la sécurité, la confidentialité, la conformité et la disponibilité. Les tiers doivent connaître les politiques, procédures et normes de l'organisation et s'y conformer.

Les organisations doivent effectuer des examens et des audits périodiques pour garantir la conformité des tiers aux politiques de sécurité. Ils devraient également disposer d'un processus pour signaler et répondre aux incidents de sécurité résultant des activités de tiers.

Les organisations doivent s’assurer que toutes les données et informations sous leur contrôle sont restituées ou éliminées en toute sécurité lors de la résiliation de contrats ou de relations avec des tiers.

Enquête et enregistrement des incidents

La norme ISO 27001 2022 définit des exigences spécifiques en matière de journalisation, d'enquête et d'enregistrement des incidents. Cela inclut les organisations qui ont besoin d'un processus de journalisation des incidents de sécurité et d'une procédure d'enquête et de documentation des résultats de l'enquête. Il est important que les organisations disposent d’une politique claire en matière de journalisation et d’enquête sur les incidents, ainsi que d’un processus d’enregistrement des résultats de l’enquête.

La politique doit également couvrir le traitement des preuves, la remontée des incidents et la communication de l'incident aux parties prenantes concernées. La politique doit également garantir que l'organisation peut quantifier et surveiller les types, les volumes et les coûts des incidents et identifier tout incident grave ou récurrent ainsi que leurs causes.

Cela permettra à l'organisation de mettre à jour son évaluation des risques et de mettre en œuvre des contrôles supplémentaires pour réduire la probabilité ou les conséquences de futurs incidents similaires.

Exigences en matière de relations avec les fournisseurs

La norme ISO 27001 : 2022 a introduit de nouvelles exigences pour garantir que les organisations disposent d'un programme solide de gestion des fournisseurs et des tiers. Cela comprend l'identification et l'analyse de tous les tiers susceptibles d'avoir un impact sur la sécurité des données et des services des clients et la réalisation d'une évaluation des risques pour chaque fournisseur. L'accord entre le fournisseur et le prestataire de services doit également établir la relation entre eux, et un contrôle et des examens réguliers doivent être effectués pour évaluer la conformité.

Les organisations doivent également s'assurer que les contrôles de sécurité des fournisseurs sont maintenus et mis à jour régulièrement et que les niveaux et l'expérience du service client ne sont pas affectés. De plus, les données personnelles doivent être traitées conformément aux réglementations sur la confidentialité des données et un audit des systèmes, processus et contrôles du fournisseur doit être effectué. En mettant en œuvre ces procédures de gestion des fournisseurs, les organisations peuvent garantir qu'elles se conforment à la norme ISO 27001:2022.

Clarification des exigences de contrôle pour les processus et produits fournis en externe

Les organisations doivent garantir que les services, produits et processus externes sont gérés et contrôlés de manière appropriée. La version 2022 de la norme ISO 27001 clarifie les exigences relatives aux processus et produits fournis en externe.

Les organisations doivent établir des accords documentés avec des fournisseurs externes et veiller à ce que ces accords soient régulièrement surveillés et examinés. De plus, les organisations doivent disposer d'un plan pour répondre à toute information inexacte ou incomplète fournie par des services ou produits externes et d'une procédure pour gérer toute vulnérabilité identifiée dans les services ou produits proposés en externe.

Les organisations doivent également s'assurer que les risques associés sont gérés de manière appropriée et que le contrôle des processus et produits fournis en externe comprend des mesures appropriées pour assurer la sécurité et gérer les modifications apportées aux documents, accords et procédures.

Procédures de gestion des fournisseurs

ISO 27001 2022 introduit plusieurs changements dans la manière dont les organisations gèrent leurs relations avec les fournisseurs. La norme révisée exige que les organisations élaborent une politique et des procédures formelles de gestion des fournisseurs, segmentent leur chaîne d'approvisionnement en catégories en fonction de la valeur et du risque de la relation, et développent des relations de travail étroites avec des fournisseurs à forte valeur ajoutée :

Les organisations doivent également adopter une approche basée sur les risques en matière de sélection et de gestion des fournisseurs, et intégrer la politique de sécurité des informations pour les fournisseurs dans un cadre relationnel plus large. ISO 27001 2022 met l'accent sur la gestion des fournisseurs de TIC qui peuvent avoir besoin de quelque chose de plus que l'approche standard.

Les organisations doivent s'assurer que le personnel des fournisseurs est formé, conscient de la sécurité et formé aux politiques de l'organisation. Les enregistrements de la gestion des fournisseurs, y compris les contrats, les contacts, les incidents, les activités relationnelles et la gestion des risques, doivent également être conservés. Tout cela doit être fait pour garantir qu’un niveau convenu de sécurité des informations et que la prestation de services soit maintenue conformément aux accords avec les fournisseurs.

Sensibilisation des employés à la cybersécurité

Les organisations doivent prendre des mesures pour garantir que les employés sont conscients de leurs responsabilités en matière de cybersécurité.

Les entreprises doivent se concentrer sur la prévention des erreurs humaines en permettant à leur personnel de comprendre l’importance de la cybersécurité. Les entreprises doivent également investir dans des programmes de formation appropriés en matière de cybersécurité et élaborer des politiques et des procédures claires détaillant ce que l’on attend des employés.

En outre, les entreprises devraient intégrer la cybersécurité dans leurs opérations quotidiennes et établir une culture de cybersécurité dans laquelle le personnel se sent à l'aise et habilité à soulever des problèmes de cybersécurité. En prenant ces mesures, les organisations peuvent s'assurer que leurs employés connaissent leurs responsabilités et sont mieux préparés à protéger leurs données et leurs réseaux contre les cybermenaces.

Établir des contrôles pour la sécurité des ressources humaines dans la norme ISO 27001:2022

La norme ISO 27001 2022 a introduit plusieurs contrôles nouveaux et affinés pour la sécurité des ressources humaines. Cela inclut la nécessité d'établir des lignes directrices claires concernant la sélection du personnel, les conditions d'emploi, la sensibilisation à la sécurité de l'information, l'éducation et la formation, ainsi que les processus disciplinaires. Cela exige également que les organisations aient une politique sur l’utilisation des contrôles cryptographiques et un processus formel de démarrage, de sortie et de déménagement.

Ces contrôles sont essentiels pour protéger les intérêts de l'organisation, car ils contribuent à garantir que tout le personnel dispose de l'habilitation de sécurité nécessaire et est conscient de ses responsabilités. En outre, ils contribuent à garantir que les informations confidentielles sont protégées contre tout accès non autorisé et que tout événement lié à la sécurité des informations est signalé et traité de manière appropriée. La mise en œuvre de ces contrôles de sécurité des informations est essentielle pour toute organisation cherchant à obtenir une certification auprès d'un organisme de certification accrédité.

Comprendre les exigences des parties intéressées

La norme ISO 27001:2022 met spécifiquement l'accent sur la compréhension des besoins et des attentes des parties intéressées. Les parties intéressées sont les parties prenantes, telles que les employés, les actionnaires, les agences gouvernementales, les clients, les médias, les fournisseurs et les partenaires intéressés par la sécurité des informations et la continuité des activités de l'organisation. L'identification de ces parties prenantes et de leurs exigences est essentielle pour développer un SMSI ou un BCMS efficace.

Une procédure doit être rédigée pour définir clairement qui est responsable de l'identification de toutes les parties intéressées et de leurs exigences et intérêts juridiques, réglementaires, contractuels et autres, ainsi que qui est responsable de la mise à jour de ces informations et à quelle fréquence cela doit être fait. Une fois les exigences identifiées, il est essentiel d’attribuer la responsabilité de les satisfaire.

Comment aborder les changements entre ISO 27001:2013 et ISO 27001:2022

Nous avons intégré les exigences ISO 27001 mises à jour et les contrôles ISO 27002 dans le SMSI. en ligne, à la fois en répondant aux conseils et en créant des outils pour vous aider. Ils vous aideront à accélérer votre mise en œuvre de la norme ISO 27001 et à réduire le temps de gestion continu de votre système de gestion de la sécurité de l'information.

Réservez une démo de la plateformePar où commencer avec la certification ISO 27001 ?

Obtenir la certification ISO 27001 peut être complexe et fastidieux, mais notre logiciel ISMS.online change tout cela. Vous disposez désormais de cadres, d'outils et de contenus de sécurité des informations préconfigurés pour vous aider à atteindre la norme ISO 27001 rapidement et simplement.

Imaginez aussi si vous aviez un coup de main qui vous guidait à travers chaque étape de la norme ISO 27001, sans avoir besoin de frais de conseil coûteux ? C’est exactement ce que fait notre package Virtual Coach ISO 27001.

Vous trouverez des vidéos utiles de ceux qui sont « vivants » ISO 27001, en collaboration avec un spécialiste de la sécurité de l'information, ainsi que de nombreux conseils et astuces pour réussir.

Le tout livré là où vous en avez le plus besoin, au sein de la plateforme ISMS.online vous permettant de travailler où et quand vous le souhaitez, à votre rythme pour atteindre vos objectifs.

Obtenez une longueur d'avance de 81 %

Nous avons travaillé dur pour vous, vous offrant une longueur d'avance de 81 % dès votre connexion.

Il ne vous reste plus qu'à remplir les espaces vides.

Comment obtenir la norme ISO 27001 ?

Les principales exigences de la norme de sécurité de l'information sont traitées dans les clauses 4.1 à 10.2, et les contrôles de l'annexe A que vous pouvez choisir de mettre en œuvre, sous réserve de votre évaluation des risques, de votre plan de traitement des risques et de votre travail, sont couverts dans les clauses A.5.1 et 5.31 à 5.36 et A. 8.8 (trouvé au bas de cette page).

Si vous souhaitez atteindre la norme ISO 27001, vous devrez répondre à toutes les exigences fondamentales de la norme ISO 27001. L’une des exigences fondamentales (6.1) est d’identifier, d’évaluer et de traiter les risques liés à la sécurité de l’information. À partir de ce processus d'évaluation et de gestion des risques, le SMSI aidera à déterminer lesquels des objectifs de contrôle de référence de l'Annexe A de la norme ISO 27001 (contrôles de sécurité de l'information) peuvent devoir être appliqués pour gérer ces risques liés à la sécurité de l'information.

Certaines organisations peuvent ne pas certifier leur système de gestion de la sécurité de l'information, mais s'aligner sur la norme ISO 27001. Cela peut être acceptable pour répondre aux pressions internes, mais cela apporte moins de valeur aux principales parties prenantes externes, qui recherchent de plus en plus les assurances fournies par l'UKAS (ou un organisme de certification accrédité similaire) certifié ISO 27001 de manière indépendante.

Certification ISO 27001

Pour les organisations cherchant à démontrer leur engagement en faveur de la sécurité de l’information, la certification d’un organisme accrédité est la voie à suivre. Le processus de recherche de certification nécessite un examen approfondi du SMSI de l'organisation et de sa capacité à se conformer aux exigences de la norme ISO 27001:2022.

Un auditeur tiers accrédité doit mener le processus de certification, qui examinera le SMSI de l'organisation et évaluera sa conformité à la norme. L'auditeur formulera également des recommandations d'amélioration et s'assurera que l'organisation peut répondre aux nouvelles exigences de la norme.

Une fois le processus de certification terminé, l'organisation recevra un certificat officiel de l'organisme accrédité.

FAQ

Pourquoi choisir ISMS.online pour ISO 27001 ?

La sélection d'ISMS.online pour votre mise en œuvre ISO 27001 offre de nombreux avantages pour les organisations recherchant une certification et maintenant un système de gestion de la sécurité de l'information (ISMS) robuste. Voici les principales raisons pour lesquelles vous devriez choisir ISMS.online :

- Environnement SMSI en ligne tout-en-un – Nous fournissons une plateforme en ligne simple et sécurisée qui rationalise la gestion de votre SMSI, la rendant plus facile, plus rapide et plus efficace.

- Politiques et contrôles ISO 27001 préchargés – Notre plate-forme propose des cadres, des outils et du contenu de sécurité de l'information préconfigurés, vous commençant avec 81 % de votre documentation ISMS déjà terminée. Cela réduit considérablement le temps et les efforts nécessaires pour assurer la conformité.

- Coach virtuel – Notre package Virtual Coach en option offre des conseils, des astuces et des astuces spécifiques au contexte ISO 27001 pour réussir, éliminant ainsi le besoin de frais de conseil coûteux. Cela vous permet de travailler à votre rythme et d’atteindre vos objectifs de certification.

- Gestion intégrée de la chaîne d'approvisionnement – ISMS.online comprend des outils pour gérer votre chaîne d'approvisionnement, garantissant l'assurance de la sécurité des informations de bout en bout et renforçant les relations avec les fournisseurs.

- Prise en charge de plusieurs normes – Notre plateforme prend en charge plus de 50 des normes les plus recherchées, telles que ISO 27001, ISO 27701, GDPR, NIST et SOC 2. Cela fait d'ISMS.online une solution complète pour les organisations visant à atteindre et maintenir la conformité. avec plusieurs normes.

Qu'est-ce qu'un système de gestion de la sécurité de l'information ?

Un système de gestion de la sécurité de l'information (ISMS) est un ensemble complet de politiques et de procédures qui garantissent, gèrent, contrôlent et améliorent continuellement la sécurité des informations au sein d'une organisation.

Chez ISMS.online, nous fournissons un cadre ISMS robuste aux professionnels de la sécurité de l'information comme vous, visant à protéger les données sensibles de votre entreprise.

Notre approche systématique de la gestion des informations sensibles de l'entreprise inclut les personnes, les processus et les systèmes informatiques, en appliquant un processus de gestion des risques pour minimiser les risques et assurer la continuité des activités en limitant de manière proactive l'impact des failles de sécurité.

Pourquoi la norme ISO 27001 est-elle importante ?

La norme ISO 27001 joue un rôle crucial dans les organisations en les aidant à identifier et à gérer les risques de manière efficace, cohérente et mesurable. Chez ISMS.online, nous comprenons l'importance de la certification ISO 27001 pour les entreprises de toutes tailles.

Voici quelques raisons pour lesquelles la norme ISO 27001 est essentielle pour votre organisation :

- Réduction de risque: ISO 27001 minimise les risques liés à la sécurité des informations et à la protection des données de votre organisation, garantissant ainsi la sécurité des informations sensibles.

- La confiance du client: En tant qu'organisation certifiée, vous démontrez un engagement en faveur de la sécurité, vous offrant ainsi un avantage concurrentiel aux yeux des clients et des parties prenantes potentielles. Chez ISMS.online, nous reconnaissons l’importance de renforcer la confiance des clients dans vos services.

- Processus rationalisés: La mise en œuvre de la norme ISO 27001 permet aux entreprises de documenter leurs principaux processus, réduisant ainsi l'ambiguïté et augmentant la productivité. Notre plateforme ISMS.online simplifie la gestion de votre ISMS, le rendant plus efficace pour votre personnel.

Qu'est-ce que l'ISO 27001?

ISO 27001 est la principale norme internationale en matière de sécurité de l'information, publiée par l'Organisation internationale de normalisation (ISO) en collaboration avec la Commission électrotechnique internationale (CEI).

Il appartient à la série ISO/IEC 27000 et offre un cadre permettant aux organisations de toute taille ou secteur d'activité de protéger leurs informations via un système de gestion de la sécurité de l'information (ISMS).

La dernière version, ISO 27001:2022, comprend des mises à jour pour répondre à l'évolution du paysage de la technologie et de la sécurité de l'information.

Quelle est la différence entre la conformité et la certification ISO 27001 ?

La principale distinction entre la conformité et la certification ISO 27001 réside dans le niveau de validation et de reconnaissance externe :

Conformité ISO 27001

- Désigne une organisation adhérant aux exigences de la norme ISO 27001, qui se concentre sur les systèmes de gestion de la sécurité de l'information (ISMS).

- En termes simples, la conformité peut signifier que votre organisation suit la norme ISO 27001 (ou une partie de celle-ci) sans passer par aucun processus de certification formel.

Certification ISO 27001

- Processus par lequel une organisation tierce indépendante, appelée organisme de certification, audite le SMSI de votre organisation.

- Détermine si vos processus, ainsi que vos produits et services, répondent aux critères ISO.

Combien de temps durera votre certification ISO 27001 ?

Votre certification ISO 27001:2022 est valable trois ans après la réussite des audits de certification.

Pendant cette période, en tant que professionnels de la sécurité de l'information, vous devez :

- Effectuez régulièrement des évaluations des performances de votre SMSI.

- Assurez-vous que la haute direction examine votre SMSI de manière cohérente.

À la fin du cycle de trois ans, un audit de recertification est réalisé et, en cas de réussite, la certification est renouvelée pour trois ans supplémentaires.

Chez ISMS.online, nous comprenons l'importance de maintenir votre certification ISO 27001. Notre plateforme offre une solution complète pour vous aider, vous et votre organisation, à atteindre et à maintenir la conformité à plusieurs normes, dont ISO 27001.