Qu’est-ce que l’Annexe A et qu’est-ce qui a changé ?

L'annexe A de la norme ISO 27001 fait partie de la norme qui répertorie un ensemble de contrôles de sécurité classifiés que les organisations utilisent pour démontrer leur conformité à la norme ISO 27001 6.1.3 (Traitement des risques liés à la sécurité de l'information) et à la déclaration d'applicabilité associée (voir ci-dessous).

Il contenait auparavant 114 contrôles répartis en 14 catégories, qui couvraient un large éventail de sujets tels que le contrôle d'accès, la cryptographie, la sécurité physique et la gestion des incidents.

Suite à la publication de la norme ISO 27002:2022 (Contrôles de sécurité de l'information, de cybersécurité et de protection de la vie privée) le 15 février 2022, la norme ISO 27001:2022 a aligné ses contrôles de l'Annexe A.

La nouvelle version de la norme s'appuie sur un ensemble condensé de 93 contrôles de l'annexe A, dont 11 nouveaux contrôles.

Au total, 24 contrôles ont été fusionnés à partir de deux, trois contrôles de sécurité ou plus de la version 2013, et 58 contrôles de la norme ISO 27002:2013 ont été révisés pour s'aligner sur l'environnement actuel de cybersécurité et de sécurité de l'information.

Qu'est-ce qu'une déclaration d'applicabilité ?

Avant de continuer, il convient d'introduire une déclaration d'applicabilité (SoA), car elle décrit l'approche d'une organisation pour mettre en œuvre les contrôles spécifiés de l'Annexe A.

Une déclaration d'applicabilité (SoA) dans la norme ISO 27001 2022 est un document qui répertorie les contrôles de l'annexe A qu'une organisation mettra en œuvre pour répondre aux exigences de la norme. Il s’agit d’une étape obligatoire pour toute personne envisageant de poursuivre la certification ISO 27001.

Votre SoA doit contenir quatre éléments principaux :

- Une liste de tous les contrôles nécessaires pour satisfaire aux options de traitement des risques liés à la sécurité de l'information, y compris ceux contenus dans l'Annexe A.

- Une déclaration qui explique pourquoi tous les contrôles ci-dessus ont été inclus.

- Confirmation de mise en œuvre.

- La justification de l'organisation pour l'omission de l'un des contrôles de l'annexe A.

Obtenez votre guide pour

Succès ISO 27001

Tout ce que vous devez savoir pour obtenir la norme ISO 27001 du premier coup

Obtenez votre guide gratuitLes nouvelles catégories de contrôle ISO 27001:2022 expliquées

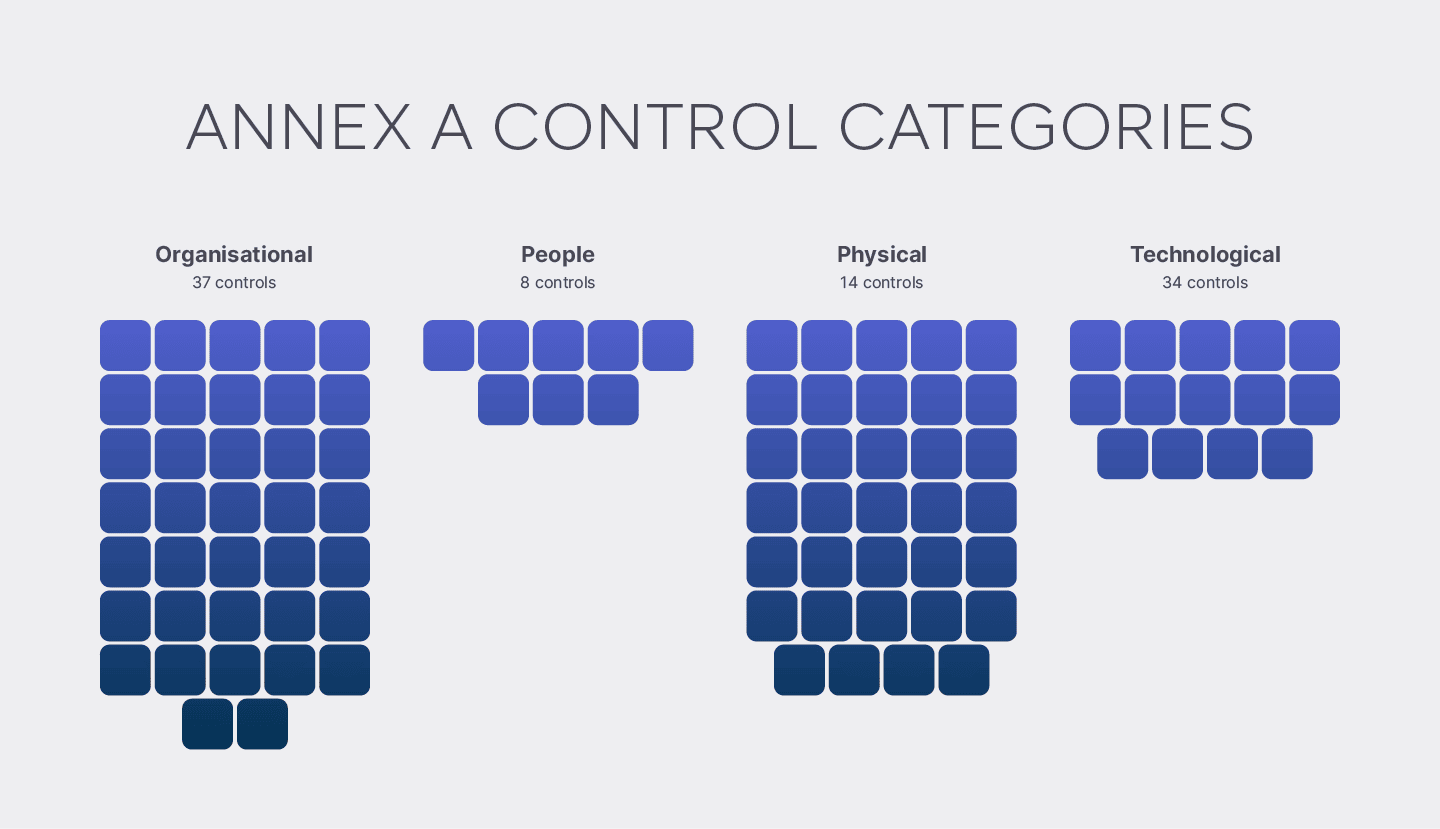

Les contrôles de l'Annexe A de la norme ISO 27001:2013 étaient auparavant divisés en 14 catégories. La norme ISO 27001 2022 adopte une approche catégorielle similaire en matière de sécurité de l'information qui répartit les processus entre quatre catégories de niveau supérieur.

Les contrôles de l'Annexe A ont désormais été regroupés en quatre catégories

Les contrôles de l'annexe ISO 27001 : 2022 ont été restructurés et consolidés pour refléter les défis de sécurité actuels. Les processus de gestion de base du SMSI restent inchangés, mais l'ensemble de contrôles de l'annexe A a été mis à jour pour refléter les risques plus modernes et leurs contrôles associés.

- Organisationnel

- Personnes

- Physique

- technologique

Chaque contrôle s'est en outre vu attribuer une taxonomie d'attribution. Chaque contrôle dispose désormais d'un tableau avec un ensemble d'attributs suggérés, et l'annexe A de la norme ISO 27002:2022 fournit un ensemble d'associations recommandées.

Ceux-ci vous permettent d’aligner rapidement votre sélection de contrôles sur le langage courant du secteur et les normes internationales. L'utilisation d'attributs soutient le travail que de nombreuses entreprises effectuent déjà dans le cadre de leur évaluation des risques et de leur déclaration d'applicabilité (SoA).

Par exemple, des concepts de cybersécurité similaires aux contrôles du NIST et du CIS peuvent être distingués, et les capacités opérationnelles liées à d'autres normes peuvent être reconnues.

Contrôles organisationnels

- Nombre de contrôles : 37

- Numéros de contrôle : ISO 27001 Annexe A 5.1 à 5.37

Les contrôles organisationnels englobent des réglementations et des mesures qui dictent l'attitude globale d'une organisation en matière de protection des données sur un large éventail de sujets. Ces contrôles comprennent des politiques, des règles, des processus, des procédures, des structures organisationnelles et bien plus encore.

Contrôles des personnes

- Nombre de contrôles : 8

- Numéros de contrôle : ISO 27001 Annexe A 6.1 à 6.8

Les contrôles des personnes permettent aux entreprises de réguler la composante humaine de leur programme de sécurité des informations, en définissant la manière dont le personnel interagit avec les données et entre eux. Ces contrôles couvrent la gestion sécurisée des ressources humaines, la sécurité du personnel, ainsi que la sensibilisation et la formation.

Contrôles physiques

- Nombre de contrôles : 14

- Numéros de contrôle : ISO 27001 Annexe A 7.1 à 7.13

Les protections physiques sont des mesures utilisées pour assurer la sécurité des actifs corporels. Ceux-ci peuvent inclure des systèmes d'entrée, des protocoles d'accès invités, des processus d'élimination des actifs, des protocoles de support de stockage et des politiques de bureau claires. De telles garanties sont essentielles à la préservation des informations confidentielles.

Contrôles technologiques

- Nombre de contrôles : 34

- Numéros de contrôle : ISO 27001 Annexe A 8.1 à 8.34

Les contraintes technologiques dictent les réglementations et procédures cybernétiques/numériques que les entreprises doivent adopter afin de mettre en œuvre une infrastructure informatique protégée et conforme, des techniques d'authentification aux paramètres, en passant par les stratégies BUDR et la journalisation des informations.

Conseils étape par étape

La plateforme ISMS.online, associée à nos conseils intégrés et à notre SMSI préconfiguré, permet aux organisations de démontrer sans effort leur conformité à chaque contrôle de l'annexe A.

Réservez une démo de plateforme dès aujourd'hui pour voir comment nous pouvons aider votre entreprise

Réservez une démo de la plateformeTableau de tous les contrôles de l’Annexe A

ISO 27001 : 2022 Contrôles organisationnels

| Annexe A Type de contrôle | Identifiant ISO/IEC 27001:2022 Annexe A | Identifiant ISO/IEC 27001:2013 Annexe A | Annexe A Nom |

|---|---|---|---|

| Contrôles organisationnels | Annexe A 5.1 | Annexe A 5.1.1 Annexe A 5.1.2 | Politiques de sécurité des informations |

| Contrôles organisationnels | Annexe A 5.2 | Annexe A 6.1.1 | Rôles et responsabilités en matière de sécurité de l'information |

| Contrôles organisationnels | Annexe A 5.3 | Annexe A 6.1.2 | Séparation des tâches |

| Contrôles organisationnels | Annexe A 5.4 | Annexe A 7.2.1 | Responsabilités de la direction |

| Contrôles organisationnels | Annexe A 5.5 | Annexe A 6.1.3 | Contact avec les autorités |

| Contrôles organisationnels | Annexe A 5.6 | Annexe A 6.1.4 | Contact avec des groupes d'intérêt spécial |

| Contrôles organisationnels | Annexe A 5.7 | NOUVEAU | Renseignement sur les cybermenaces |

| Contrôles organisationnels | Annexe A 5.8 | Annexe A 6.1.5 Annexe A 14.1.1 | Sécurité de l'information dans la gestion de projet |

| Contrôles organisationnels | Annexe A 5.9 | Annexe A 8.1.1 Annexe A 8.1.2 | Inventaire des informations et autres actifs associés |

| Contrôles organisationnels | Annexe A 5.10 | Annexe A 8.1.3 Annexe A 8.2.3 | Utilisation acceptable des informations et autres actifs associés |

| Contrôles organisationnels | Annexe A 5.11 | Annexe A 8.1.4 | Restitution des actifs |

| Contrôles organisationnels | Annexe A 5.12 | Annexe A 8.2.1 | Classification des informations |

| Contrôles organisationnels | Annexe A 5.13 | Annexe A 8.2.2 | Étiquetage des informations |

| Contrôles organisationnels | Annexe A 5.14 | Annexe A 13.2.1 Annexe A 13.2.2 Annexe A 13.2.3 | Transfert d'information |

| Contrôles organisationnels | Annexe A 5.15 | Annexe A 9.1.1 Annexe A 9.1.2 | Contrôle d'accès |

| Contrôles organisationnels | Annexe A 5.16 | Annexe A 9.2.1 | Gestion d'identité |

| Contrôles organisationnels | Annexe A 5.17 | Annexe A 9.2.4 Annexe A 9.3.1 Annexe A 9.4.3 | Informations d'authentification |

| Contrôles organisationnels | Annexe A 5.18 | Annexe A 9.2.2 Annexe A 9.2.5 Annexe A 9.2.6 | Des droits d'accès |

| Contrôles organisationnels | Annexe A 5.19 | Annexe A 15.1.1 | Sécurité de l'information dans les relations avec les fournisseurs |

| Contrôles organisationnels | Annexe A 5.20 | Annexe A 15.1.2 | Aborder la sécurité des informations dans les accords avec les fournisseurs |

| Contrôles organisationnels | Annexe A 5.21 | Annexe A 15.1.3 | Gestion de la sécurité de l'information dans la chaîne d'approvisionnement des TIC |

| Contrôles organisationnels | Annexe A 5.22 | Annexe A 15.2.1 Annexe A 15.2.2 | Surveillance, révision et gestion du changement des services des fournisseurs |

| Contrôles organisationnels | Annexe A 5.23 | NOUVEAU | Sécurité des informations pour l'utilisation des services cloud |

| Contrôles organisationnels | Annexe A 5.24 | Annexe A 16.1.1 | Planification et préparation de la gestion des incidents de sécurité de l’information |

| Contrôles organisationnels | Annexe A 5.25 | Annexe A 16.1.4 | Évaluation et décision sur les événements liés à la sécurité de l'information |

| Contrôles organisationnels | Annexe A 5.26 | Annexe A 16.1.5 | Réponse aux incidents de sécurité de l'information |

| Contrôles organisationnels | Annexe A 5.27 | Annexe A 16.1.6 | Tirer les leçons des incidents de sécurité de l’information |

| Contrôles organisationnels | Annexe A 5.28 | Annexe A 16.1.7 | Collecte de preuves |

| Contrôles organisationnels | Annexe A 5.29 | Annexe A 17.1.1 Annexe A 17.1.2 Annexe A 17.1.3 | Sécurité des informations en cas de perturbation |

| Contrôles organisationnels | Annexe A 5.30 | NOUVEAU | Préparation aux TIC pour la continuité des activités |

| Contrôles organisationnels | Annexe A 5.31 | Annexe A 18.1.1 Annexe A 18.1.5 | Exigences légales, statutaires, réglementaires et contractuelles |

| Contrôles organisationnels | Annexe A 5.32 | Annexe A 18.1.2 | Droits de Propriété Intellectuelle |

| Contrôles organisationnels | Annexe A 5.33 | Annexe A 18.1.3 | Protection des dossiers |

| Contrôles organisationnels | Annexe A 5.34 | Annexe A 18.1.4 | Confidentialité et protection des informations personnelles |

| Contrôles organisationnels | Annexe A 5.35 | Annexe A 18.2.1 | Examen indépendant de la sécurité de l'information |

| Contrôles organisationnels | Annexe A 5.36 | Annexe A 18.2.2 Annexe A 18.2.3 | Conformité aux politiques, règles et normes en matière de sécurité de l'information |

| Contrôles organisationnels | Annexe A 5.37 | Annexe A 12.1.1 | Procédures opérationnelles documentées |

Contrôles des personnes ISO 27001 : 2022

| Annexe A Type de contrôle | Identifiant ISO/IEC 27001:2022 Annexe A | Identifiant ISO/IEC 27001:2013 Annexe A | Annexe A Nom |

|---|---|---|---|

| Contrôles des personnes | Annexe A 6.1 | Annexe A 7.1.1 | Tamisage |

| Contrôles des personnes | Annexe A 6.2 | Annexe A 7.1.2 | Conditions d'emploi |

| Contrôles des personnes | Annexe A 6.3 | Annexe A 7.2.2 | Sensibilisation, éducation et formation à la sécurité de l’information |

| Contrôles des personnes | Annexe A 6.4 | Annexe A 7.2.3 | Processus disciplinaire |

| Contrôles des personnes | Annexe A 6.5 | Annexe A 7.3.1 | Responsabilités après la cessation ou le changement d'emploi |

| Contrôles des personnes | Annexe A 6.6 | Annexe A 13.2.4 | Accords de confidentialité ou de non-divulgation |

| Contrôles des personnes | Annexe A 6.7 | Annexe A 6.2.2 | Travail à distance |

| Contrôles des personnes | Annexe A 6.8 | Annexe A 16.1.2 Annexe A 16.1.3 | Rapport d'événements liés à la sécurité de l'information |

Contrôles physiques ISO 27001 : 2022

| Annexe A Type de contrôle | Identifiant ISO/IEC 27001:2022 Annexe A | Identifiant ISO/IEC 27001:2013 Annexe A | Annexe A Nom |

|---|---|---|---|

| Contrôles physiques | Annexe A 7.1 | Annexe A 11.1.1 | Périmètres de sécurité physique |

| Contrôles physiques | Annexe A 7.2 | Annexe A 11.1.2 Annexe A 11.1.6 | Entrée physique |

| Contrôles physiques | Annexe A 7.3 | Annexe A 11.1.3 | Sécuriser les bureaux, les chambres et les installations |

| Contrôles physiques | Annexe A 7.4 | NOUVEAU | Surveillance de la sécurité physique |

| Contrôles physiques | Annexe A 7.5 | Annexe A 11.1.4 | Se protéger contre les menaces physiques et environnementales |

| Contrôles physiques | Annexe A 7.6 | Annexe A 11.1.5 | Travailler dans des zones sécurisées |

| Contrôles physiques | Annexe A 7.7 | Annexe A 11.2.9 | Bureau clair et écran clair |

| Contrôles physiques | Annexe A 7.8 | Annexe A 11.2.1 | Emplacement et protection des équipements |

| Contrôles physiques | Annexe A 7.9 | Annexe A 11.2.6 | Sécurité des actifs hors site |

| Contrôles physiques | Annexe A 7.10 | Annexe A 8.3.1 Annexe A 8.3.2 Annexe A 8.3.3 Annexe A 11.2.5 | stockage des médias |

| Contrôles physiques | Annexe A 7.11 | Annexe A 11.2.2 | Utilitaires de support |

| Contrôles physiques | Annexe A 7.12 | Annexe A 11.2.3 | Sécurité du câblage |

| Contrôles physiques | Annexe A 7.13 | Annexe A 11.2.4 | Entretien de l'équipement |

| Contrôles physiques | Annexe A 7.14 | Annexe A 11.2.7 | Élimination ou réutilisation sécurisée de l’équipement |

Contrôles technologiques ISO 27001 : 2022

| Annexe A Type de contrôle | Identifiant ISO/IEC 27001:2022 Annexe A | Identifiant ISO/IEC 27001:2013 Annexe A | Annexe A Nom |

|---|---|---|---|

| Contrôles technologiques | Annexe A 8.1 | Annexe A 6.2.1 Annexe A 11.2.8 | Périphériques de point de terminaison utilisateur |

| Contrôles technologiques | Annexe A 8.2 | Annexe A 9.2.3 | Droits d'accès privilégiés |

| Contrôles technologiques | Annexe A 8.3 | Annexe A 9.4.1 | Restriction d'accès aux informations |

| Contrôles technologiques | Annexe A 8.4 | Annexe A 9.4.5 | Accès au code source |

| Contrôles technologiques | Annexe A 8.5 | Annexe A 9.4.2 | Authentification sécurisée |

| Contrôles technologiques | Annexe A 8.6 | Annexe A 12.1.3 | Gestion de la capacité |

| Contrôles technologiques | Annexe A 8.7 | Annexe A 12.2.1 | Protection contre les logiciels malveillants |

| Contrôles technologiques | Annexe A 8.8 | Annexe A 12.6.1 Annexe A 18.2.3 | Gestion des vulnérabilités techniques |

| Contrôles technologiques | Annexe A 8.9 | NOUVEAU | Configuration Management |

| Contrôles technologiques | Annexe A 8.10 | NOUVEAU | Suppression des informations |

| Contrôles technologiques | Annexe A 8.11 | NOUVEAU | Masquage des données |

| Contrôles technologiques | Annexe A 8.12 | NOUVEAU | Prévention des fuites de données |

| Contrôles technologiques | Annexe A 8.13 | Annexe A 12.3.1 | Sauvegarde des informations |

| Contrôles technologiques | Annexe A 8.14 | Annexe A 17.2.1 | Redondance des installations de traitement de l'information |

| Contrôles technologiques | Annexe A 8.15 | Annexe A 12.4.1 Annexe A 12.4.2 Annexe A 12.4.3 | Journal |

| Contrôles technologiques | Annexe A 8.16 | NOUVEAU | Activités de surveillance |

| Contrôles technologiques | Annexe A 8.17 | Annexe A 12.4.4 | Synchronisation d'horloge |

| Contrôles technologiques | Annexe A 8.18 | Annexe A 9.4.4 | Utilisation de programmes utilitaires privilégiés |

| Contrôles technologiques | Annexe A 8.19 | Annexe A 12.5.1 Annexe A 12.6.2 | Installation de logiciels sur les systèmes opérationnels |

| Contrôles technologiques | Annexe A 8.20 | Annexe A 13.1.1 | Sécurité des réseaux |

| Contrôles technologiques | Annexe A 8.21 | Annexe A 13.1.2 | Sécurité des services réseau |

| Contrôles technologiques | Annexe A 8.22 | Annexe A 13.1.3 | Ségrégation des réseaux |

| Contrôles technologiques | Annexe A 8.23 | NOUVEAU | filtrage web |

| Contrôles technologiques | Annexe A 8.24 | Annexe A 10.1.1 Annexe A 10.1.2 | Utilisation de la cryptographie |

| Contrôles technologiques | Annexe A 8.25 | Annexe A 14.2.1 | Cycle de vie du développement sécurisé |

| Contrôles technologiques | Annexe A 8.26 | Annexe A 14.1.2 Annexe A 14.1.3 | Exigences de sécurité des applications |

| Contrôles technologiques | Annexe A 8.27 | Annexe A 14.2.5 | Architecture de système sécurisée et principes d’ingénierie |

| Contrôles technologiques | Annexe A 8.28 | NOUVEAU | Codage sécurisé |

| Contrôles technologiques | Annexe A 8.29 | Annexe A 14.2.8 Annexe A 14.2.9 | Tests de sécurité en développement et acceptation |

| Contrôles technologiques | Annexe A 8.30 | Annexe A 14.2.7 | Développement externalisé |

| Contrôles technologiques | Annexe A 8.31 | Annexe A 12.1.4 Annexe A 14.2.6 | Séparation des environnements de développement, de test et de production |

| Contrôles technologiques | Annexe A 8.32 | Annexe A 12.1.2 Annexe A 14.2.2 Annexe A 14.2.3 Annexe A 14.2.4 | La Gestion du changement |

| Contrôles technologiques | Annexe A 8.33 | Annexe A 14.3.1 | Informations sur les tests |

| Contrôles technologiques | Annexe A 8.34 | Annexe A 12.7.1 | Protection des systèmes d'information lors des tests d'audit |

Pourquoi l’Annexe A est-elle importante pour mon organisation ?

La norme ISO 27001 est formulée de manière à permettre aux organisations de toutes formes et tailles de satisfaire aux exigences de la norme tout en adhérant au principe fondamental de mise en œuvre et de maintien de pratiques globales de sécurité de l'information.

Les organisations disposent de diverses options pour atteindre et préserver la conformité à la norme ISO 27001, en fonction de la nature de leur activité et de l'étendue de leurs activités de traitement de données.

L'Annexe A offre aux organisations un ensemble de conseils simples à partir desquels élaborer un plan de sécurité des informations bien structuré qui répond à leurs besoins commerciaux et opérationnels exclusifs.

L'Annexe A sert d'outil permettant d'économiser du temps et des ressources pour les processus de certification initiale et d'adhésion ultérieure et fournit une base pour les audits, les revues de processus et la planification stratégique. Il peut être utilisé comme document de gouvernance interne (c'est-à-dire un plan de traitement des risques) qui présente une approche formelle de la sécurité de l'information.

Obtenez une longueur d'avance de 81 %

Nous avons travaillé dur pour vous, vous offrant une longueur d'avance de 81 % dès votre connexion.

Il ne vous reste plus qu'à remplir les espaces vides.

Comprendre le traitement des risques dans la norme ISO 27001 6.1.3

L'exigence 27001 de la norme ISO 6.1.3 concerne l'établissement et le maintien d'un processus d'évaluation des risques liés à la sécurité de l'information qui comprend des critères d'acceptation et d'évaluation des risques.

La norme ISO 27001 6.1.3 permet aux organisations de garantir que leurs procédures de risque en matière de sécurité de l'information, y compris leurs alternatives de gestion des risques, sont conformes aux normes recommandées par l'ISO, dans le cadre de leur démarche de certification.

Le traitement des risques en tant que concept

Les organisations certifiées et conformes gèrent les risques de plusieurs manières. La gestion des risques ne se limite pas aux actions curatives nécessaires pour réduire le risque. Après avoir identifié un risque, les organisations doivent :

- Acceptez le risque.

- Traitez le risque.

- Atténuez le risque.

- Transférez le risque.

- Évitez le risque.

La norme ISO 27001 6.1.3 demande aux organisations de formuler un plan de traitement des risques, comprenant l'approbation des propriétaires des risques et une large acceptation de ce que l'ISO considère comme des « risques résiduels ».

Ce processus commence par l'identification des risques associés à la perte de confidentialité, d'intégrité et de disponibilité des informations. L'organisation doit ensuite sélectionner les options appropriées de traitement des risques liés à la sécurité de l'information en fonction des résultats de l'évaluation des risques.

D'autres facteurs

En tant qu'exigence directrice, la norme ISO 27001 6.1.3 n'est pas l'autorité ultime en matière de gestion des risques. Les grandes organisations intègrent fréquemment des protocoles de sécurité d'autres entités d'accréditation (NIST, Trust Service Criteria de SOC2).

Les organisations doivent cependant donner la priorité aux contrôles de l'Annexe A tout au long du processus de certification et de conformité. Les auditeurs ISO sont chargés d'identifier l'authenticité et la pertinence des réglementations ISO comme d'habitude. Cela devrait donc être le premier choix d'une organisation lors de la création d'une norme ISO 27001. système de gestion de la sécurité de l’information conforme.

Certaines normes de données tierces des secteurs public et privé – telles que la boîte à outils de sécurité et de protection des données (DSPT) du National Health Service – nécessitent un alignement des normes de sécurité de l'information entre les organisations et les entités publiques avec lesquelles elles interagissent.

La norme ISO 27001 6.1.3 permet aux organisations de coordonner leurs opérations de traitement des risques avec de nombreux critères externes, permettant ainsi une adhésion totale aux mesures de sécurité des données auxquelles elles sont susceptibles d'être confrontées.

Quels contrôles de l’annexe A dois-je inclure ?

Il est essentiel d'évaluer les risques exclusifs en matière de sécurité des informations de votre entreprise avant de prendre une décision sur les contrôles à mettre en place et de choisir les contrôles qui aideront à maîtriser les risques identifiables.

Outre le traitement des risques, les contrôles peuvent également être sélectionnés en raison d'une intention ou d'un objectif d'entreprise ou commercial, d'une exigence légale ou dans le cadre du respect d'obligations contractuelles et/ou réglementaires.

De plus, les organisations sont tenues d'illustrer pourquoi elles n'ont pas intégré certains contrôles dans leur SOA – par exemple, il n'est pas nécessaire d'incorporer des contrôles qui traitent du travail à distance ou hybride si ce n'est pas une politique que votre institution pratique, mais un auditeur devra quand même être présenté ces données lors de l’évaluation de vos tâches de certification/conformité.

Comment ISMS.online peut vous aider

La plateforme ISMS.online, associée à nos conseils intégrés et à notre SMSI préconfiguré, permet aux organisations de démontrer sans effort leur conformité à chaque contrôle de l'annexe A. Nous sommes là pour vous aider, que vous soyez nouveau dans la norme ISO 27001 ou que vous deviez faire évoluer votre SMSI existant pour l'aligner sur la version 2022 de la norme.

Notre liste de contrôle étape par étape vous guide tout au long du processus, en vous offrant un aperçu clair des progrès et des exigences en suspens. Notre logiciel facilite la cartographie des contrôles de sécurité des informations de votre organisation par rapport à chaque aspect de votre SMSI.

Réservez une démo de plateforme dès aujourd’hui et découvrez par vous-même les avantages de notre solution.

Demander demo