L'Institut national des normes et de la technologie (NIST) aux États-Unis, a produit un cadre pour aider les organisations à aligner leur planification de défense en matière de cybersécurité et à protéger leur infrastructure contre la menace de cybercriminalité.

Cybersécurité du NIST donne aux organisations du secteur privé un cadre de politiques et de contrôles pour aider à prévenir les attaques des cybercriminels et à détecter et répondre à celles qui y ont accès.

Dans la vidéo suivante, le National Institute of Standards and Technology explique davantage l'objectif initial du cadre NIST, les normes, les lignes directrices et les meilleures pratiques qui le sous-tendent.

Nous ne pouvons penser à aucune entreprise dont le service peut rivaliser avec ISMS.online.

La Institut National des Standards et de la technologie est connu sous son acronyme NIST. Il s'agit d'une agence gouvernementale non réglementaire créée pour stimuler l'innovation et promouvoir la compétitivité industrielle dans les domaines de la science, de l'ingénierie et de la technologie.

Le rôle principal du NIST est de créer les meilleures pratiques que les organisations et les agences gouvernementales doivent suivre. L’objectif de ces normes de sécurité est d’améliorer la sécurité des agences gouvernementales et des entreprises privées qui traitent des données gouvernementales.

Le NIST Cybersecurity Framework (CSF) est un ensemble de lignes directrices et de bonnes pratiques conçues pour aider les organisations à améliorer leurs stratégies de cybersécurité, développées par le NIST.

Le cadre vise à normaliser les pratiques de cybersécurité afin que les organisations puissent utiliser une approche unique ou uniforme pour se protéger contre les cyberattaques.

La plupart des organisations ne sont pas tenues de respecter la conformité NIST, même si cela leur est recommandé. Les agences fédérales américaines sont tenues de suivre les normes du NIST depuis 2017, car le NIST fait lui-même partie du gouvernement américain.

Les sous-traitants et entrepreneurs travaillant avec le gouvernement fédéral doivent suivre les normes de sécurité du NIST. Si un entrepreneur a des antécédents de non-conformité au NIST, il risque d’être exclu des contrats gouvernementaux à l’avenir.

Les directives du NIST peuvent vous aider à protéger vos systèmes contre les attaques malveillantes et les erreurs humaines. Le respect du cadre aidera votre organisation à répondre aux exigences du Loi sur la portabilité et la responsabilité en matière d'assurance maladie (HIPPA) et par Loi fédérale sur la gestion de la sécurité de l'information (FISMA), qui sont des réglementations obligatoires.

Les organisations considèrent la conformité NIST comme une norme industrielle en raison des avantages qu’elle peut apporter. La culture du NIST est vitale pour les entreprises privées afin de promouvoir une meilleure compréhension du traitement des données.

ISMS.online rend la configuration et la gestion de votre ISMS aussi simple que possible.

Le NIST et l’Organisation internationale de normalisation (ISO) ont tous deux des approches de pointe en matière de sécurité de l’information. Le cadre de cybersécurité du NIST est plus communément comparé à la norme ISO 27001, la spécification d'un système de gestion de la sécurité de l'information (ISMS).

Les deux offrent des cadres pour gérer les risques de cybersécurité. Le framework NIST CSF sera facile à intégrer dans une organisation souhaitant se conformer aux normes ISO 27001.

Les mesures de contrôle sont très similaires, les définitions et les codes sont très similaires d'un cadre à l'autre. Les deux frameworks disposent d’un vocabulaire simple qui vous permet de communiquer clairement sur les enjeux de cybersécurité.

La maturité des risques, la certification et le coût sont quelques-unes des différences entre le NIST CSF et l'ISO 27001.

Si vous êtes aux premiers stades du développement d'un programme de cybersécurité plan de gestion des risques ou en essayant d'atténuer les échecs antérieurs, le NIST CSF peut être le meilleur choix. ISO 27001 est un bon choix pour les organisations matures qui recherchent un cadre plus reconnu à l’échelle mondiale.

ISO 27001 propose une certification via un audit tiers qui peut être coûteuse mais peut améliorer la réputation de votre organisation en tant qu'entreprise à laquelle les investisseurs peuvent faire confiance – le NIST CSF n'offre pas ce type de certification.

Le NIST CSF est disponible gratuitement, tandis que la norme ISO 27001 facture l'accès à sa documentation. Une start-up peut vouloir démarrer son programme de gestion des risques de cybersécurité avec le NIST Cyber Security Framework, puis investir davantage dans le processus à mesure qu'elle évolue. avec la norme ISO 27001.

Je recommanderais certainement ISMS.online, cela rend la configuration et la gestion de votre ISMS aussi simple que possible.

ISMS.online vous fera gagner du temps et de l’argent

Obtenez votre devisCe qui convient à votre entreprise dépend de sa maturité, de ses objectifs et de ses besoins spécifiques en matière de gestion des risques. La norme ISO 27001 est un bon choix pour les organisations matures qui font face à des pressions externes pour se certifier.

Votre organisation n'est peut-être pas encore prête à investir dans un parcours de certification ISO 27001 ou peut-être à un stade où elle bénéficierait du cadre d'évaluation clair offert par le cadre du NIST.

Le cadre NIST CSF peut constituer un point de départ solide pour votre parcours de certification ISO 27001 à mesure que votre organisation mûrit.

Que vous débutiez avec le NIST CSF ou que vous progressiez avec la norme ISO/IEC 27001, un système de gestion de la sécurité de l'information proactif et efficace vous aidera à atteindre la conformité organisationnelle.

Le niveau d'abstraction le plus élevé du framework est le Cinq fonctions principales. Ils constituent le fondement du noyau du framework et tous les autres éléments sont organisés autour d’eux.

Examinons de plus près les cinq fonctions du NIST Cybersecurity Framework.

La fonction d'identification peut aider à développer une compréhension organisationnelle pour gérer les risques de cybersécurité pour les systèmes, les personnes, les actifs, les données et les capacités.

Pour comprendre les paris dans un contexte commercial, une organisation peut concentrer et prioriser ses efforts, en cohérence avec ses objectifs. stratégie de gestion des risques et besoins de l'entreprise, en raison des ressources qui soutiennent les fonctions critiques et des risques de cybersécurité associés.

La fonction Protect définit les garanties appropriées pour garantir la fourniture des services d’infrastructure critiques. Il est possible de limiter ou de contenir l'impact d'un événement potentiel de cybersécurité à l'aide de la fonction Protect.

Les activités appropriées pour identifier l'occurrence d'un cyber-événement sont définies par la fonction Détecter. La fonction Détecter permet de découvrir en temps opportun les événements de cybersécurité.

Des activités appropriées sont incluses dans la fonction de réponse pour prendre des mesures concernant un incident de cybersécurité identifié. La fonction de réponse permet de contenir les répercussions d'un incident potentiel de cybersécurité.

La fonction Recover identifie les activités permettant de maintenir les plans de résilience et de restaurer les services affectés par un incident de cybersécurité. La fonction Recover permet une reprise rapide des opérations normales afin de réduire les conséquences d'un incident de cybersécurité.

Le respect de ces cinq fonctions constitue une bonne pratique, car elles s'appliquent non seulement aux fonctions de gestion des risques de cybersécurité, mais également à la gestion des risques dans son ensemble.

Téléchargez votre guide gratuit

pour rationaliser votre Infosec

Nous avons commencé à utiliser des feuilles de calcul et c'était un cauchemar. Avec la solution ISMS.online, tout le travail acharné a été facilité.

Le degré auquel une organisation les pratiques de gestion des risques de cybersécurité présentent les caractéristiques définies dans le cadre est appelé le niveau.

Les niveaux 1 à 4 décrivent un degré croissant de rigueur et la manière dont les décisions relatives aux risques liés à la cybersécurité sont bien intégrées dans des décisions plus larges en matière de risques. La mesure dans laquelle l'organisation partage et reçoit des informations sur la cybersécurité de parties externes.

Les niveaux ne représentent pas nécessairement les niveaux de maturité ; l'organisation doit décider du niveau souhaité.

Les entreprises doivent s'assurer que le niveau sélectionné répond aux objectifs organisationnels, réduit le risque de cybersécurité à des niveaux acceptables pour l'organisation et est réalisable à mettre en œuvre.

Réservez une séance pratique sur mesure en fonction de vos besoins et de vos objectifs.

ISMS.online peut vous fournir une plateforme pour vous mettre sur la bonne voie pour atteindre la norme

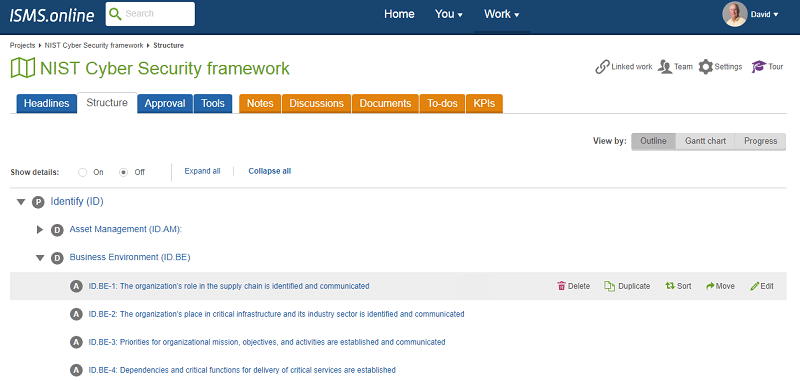

Chaque section du NIST Cyber Security est détaillée dans la plateforme sécurisée, ce qui la rend facile à suivre.

Cela réduit votre charge de travail, vos coûts et le stress de ne pas savoir si vous avez tout fait correctement.

Les profils sont l'alignement particulier d'une organisation de ses exigences et objectifs, de son appétit pour le risque et de ses ressources par rapport aux résultats souhaités du noyau du cadre.

Les profils peuvent identifier les opportunités d'amélioration de la posture de cybersécurité en comparant un profil « actuel » avec un profil « cible ».

Les profils sont utilisés pour améliorer le cadre de cybersécurité afin de mieux servir l'entreprise. Le cadre est volontaire, il n’y a donc pas de bonne ou de mauvaise manière de procéder.

Pour créer un profil de l'état actuel, une organisation doit cartographier ses exigences en matière de cybersécurité, ses objectifs de mission, ses méthodologies opérationnelles et ses pratiques actuelles. Ils devront correspondre aux sous-catégories du noyau du framework.

Les exigences et les objectifs peuvent être comparés aux l'état actuel de l'organisation pour mieux comprendre des lacunes.

Un plan de mise en œuvre hiérarchisé peut être créé grâce à la création de ces profils et à l’analyse des écarts. La priorité, l'ampleur de l'écart et le coût estimé de mesures correctives vous aider à planifier et à budgétiser l'amélioration de la cybersécurité de votre organisation.

NISTSP 800-53 est connu sous le nom de publication spéciale 800-53 de l'Institut national des normes et de la technologie, Contrôles de sécurité et de confidentialité pour les systèmes et organisations d'information fédéraux.

Il a été créé pour encourager et soutenir l'innovation et la science en promouvant et en maintenant un ensemble de normes industrielles.

NIST SP 800-53 est un ensemble de lignes directrices et de normes qui aident les agences fédérales et les entrepreneurs à répondre à leurs exigences en matière de cybersécurité. La publication spéciale 800-53 traite des contrôles de sécurité ou des garanties pour les systèmes d'information et les entreprises fédérales.

NISTSP 800-171 est un cadre qui décrit les normes et pratiques de sécurité requises pour les organisations non fédérales qui gèrent Informations contrôlées non classifiées (CUI) sur leurs réseaux.

Publié pour la première fois en juin 2015, il comprenait un ensemble de nouvelles normes introduites pour renforcer la résilience en matière de cybersécurité dans les secteurs privé et public. Également connue sous le nom de NIST SP 800-171, elle est entrée pleinement en vigueur le 31 décembre 2017. La dernière version, connue sous le nom de « révision 2 », a été publiée en février 2020.

NISTSP 800-207 est une publication complète du National Institute of Standards and Technology (NIST) qui fournit des conseils sur divers aspects de la cybersécurité. Il couvre un large éventail de sujets, notamment le développement d'un cadre de cybersécurité, la mise en œuvre d'une architecture Zero Trust (ZTA), les exigences de sécurité pour le cloud computing, la sécurité des certificats de sécurité nationale, la mise en œuvre d'un processus de preuve d'identité, l'authentification et la gestion du cycle de vie du numérique. identités et l’utilisation de contrôles cryptographiques pour protéger les informations personnelles identifiables (PII).

Le document fournit des étapes détaillées pour créer un cadre de cybersécurité adapté aux besoins spécifiques d'une organisation, ainsi que des conseils sur la manière de le mettre en œuvre et de le maintenir. Il décrit les principes et les composants d'un système ZTA et comment évaluer la posture de sécurité d'une organisation. Il fournit également un ensemble de contrôles de sécurité et de bonnes pratiques pour la mise en œuvre d'un système ZTA.

En termes de cloud computing, il décrit les contrôles et processus de sécurité que les organisations doivent mettre en œuvre pour protéger leurs systèmes et données basés sur le cloud. Il fournit des conseils sur la manière d'évaluer la sécurité des services cloud et de développer une stratégie de sécurité cloud.

La publication fournit également des conseils sur la délivrance, la gestion et l'utilisation des certificats de sécurité nationale, ainsi que sur les rôles et responsabilités des autorités de certification et des titulaires de certificats. Il décrit les exigences en matière de vérification de l'identité, y compris l'utilisation de méthodes, de technologies et de services de vérification de l'identité.

En outre, il fournit des conseils sur l'authentification et la gestion du cycle de vie des identités numériques, y compris l'utilisation de l'authentification multifacteur, de l'authentification basée sur les risques et de la gestion fédérée des identités. Il fournit également des conseils sur l’utilisation de contrôles cryptographiques pour protéger les informations personnelles.

Le NIST définit le protocole fondamental que les entreprises doivent suivre lorsqu'elles souhaitent se conformer à des réglementations spécifiques, telles que HIPAA et FISMA.

Il est important de se rappeler que la conformité au NIST ne constitue pas une garantie complète que vos données sont sécurisées. Le NIST demande aux entreprises d'inventorier leurs cyber-actifs en utilisant une approche basée sur la valeur afin de trouver les données les plus sensibles et de prioriser les efforts de protection autour de celles-ci.

Les normes NIST sont fondées sur les meilleures pratiques de plusieurs documents, organisations et publications de sécurité et sont conçues comme un cadre pour les agences et programmes fédéraux exigeant des mesures de sécurité strictes.

Cela nous aide à adopter un comportement positif qui fonctionne pour nous.

& notre culture.