La gestion des risques liés à la sécurité de l’information expliquée – ISO 27001

Table des matières:

- 1) Qu’est-ce que la gestion des risques liés à la sécurité de l’information ?

- 2) Méthodologie de gestion des risques

- 3) Quelles sont les 5 étapes d’un processus de gestion des risques ?

- 4) Exigences de gestion des risques de la norme ISO 27001:2013/17

- 5) « Qui sera impliqué dans la mise en œuvre de la norme ISO 27001 ?

- 6) Évaluation des risques ISO 27001 »

La gestion des risques est aujourd’hui une expression souvent utilisée dans le monde des affaires. Cependant, sans une interprétation cohérente de ce que cela signifie et de la manière de le faire efficacement, cela crée un risque en soi !

Sécurité des renseignements gestion des risques et cybersécurité la gestion des risques en est également un dérivé. Ces deux domaines de risque gagnent en importance pour les organisations. L’objectif de cet article est donc d’aider à les démystifier à un niveau pratique et exploitable. En particulier, nous partagerons comment gérer les risques pour le ISO 27001 et assurer la conformité à la partie axée sur les risques du règlement général sur la protection des données (RGPD UE).

Qu’est-ce que la gestion des risques liés à la sécurité de l’information ?

Sans surprise, cela signifie différentes choses pour différentes personnes. Avant de partager mes réflexions, il vaut la peine de revenir rapidement aux bases de la gestion des risques et de construire à partir de là.

ISO 31000: 2018 est une version récemment mise à jour de la norme de gestion des risques de l'Organisation internationale de normalisation (ISO) qui définit le risque comme « l'effet de l'incertitude sur les objectifs ».

La gestion des risques consiste donc à prendre des décisions et à prendre des mesures pour faire face à des résultats incertains, en contrôlant l'impact des risques sur la réalisation des objectifs de l'entreprise.

Pourquoi la gestion des risques est importante dans la sécurité de l'information

La gestion des risques liés à la sécurité de l'information (ISRM) est le processus d'identification, d'évaluation et de traitement des risques liés aux informations précieuses de l'organisation. Il répond aux incertitudes autour de ces actifs pour garantir que les résultats commerciaux souhaités sont atteints.

Il existe différentes manières de gérer les risques et nous en aborderons certaines plus loin dans l’article. Il n’existe pas de solution unique et tous les risques ne sont pas mauvais… les risques créent également des opportunités, mais la plupart du temps, ils sont axés sur les menaces.

Pourquoi une gestion des risques « conjointe » est importante

Si je vous demandais de parier (d'investir) sur quelque chose qui se passe, par exemple Liverpool battant Manchester United au football, vous envisageriez probablement un certain nombre de choses. Histoire passée, forme actuelle, blessures, lieu du match, etc. Vous auriez également vos propres préjugés (par exemple, être un fan de Liverpool et un éternel optimiste) et votre appétit pour prendre des risques (par exemple, quelle part de votre salaire parier sur la victoire). Mon point de vue sur l’investissement nécessaire et les résultats attendus par rapport au vôtre peut être très différent, même si nous pouvons tous deux examiner les mêmes informations.

Le défi n'est pas si différent dans les organisations, mais il est généralement compliqué par de nombreux autres défis. personnes impliquées dans des initiatives de travail, chacune avec sa propre histoire, ses préjugés, son appétit pour le risque, etc. En fait, de nombreuses personnes ont leur propre expérience en matière de gestion des risques et ont implicitement superposé leur propre méthodologie et ont probablement aussi créé leurs propres outils. Levez la main si vous avez déjà créé un registre des risques dans le cadre d'un projet de travail ; l'avez-vous fait dans un document ou une feuille de calcul et avez-vous intégré votre propre processus dans l'évaluation et les actions ? Nous y sommes allés !

C’est un bon début vers une gestion calculée des risques. Lorsqu'il s'agit de respecter des réglementations telles que le RGPD et des normes telles que ISO 27001 pour la gestion de la sécurité de l'information, il y a des éléments spécifiques à décrire et à démontrer. Ceux-ci inclus:

- Alignement des actions de gestion des risques avec les objectifs commerciaux

- Une méthodologie cohérente et reproductible pour « montrer votre travail » et garantir qu'il peut être appliqué conformément aux normes et réglementations (dont nous parlerons davantage sous peu)

Faire cela vous aidera à gérer une meilleure entreprise. Cela vous aidera à faire face à ces incertitudes car vous serez mieux informé sur les actions à entreprendre. Bien fait, il agira également comme un mécanisme d’assurance en cas de problème grave et si vous subissez une violation de données concernant vos données personnelles. Le commissaire à l'information (en tant qu'autorité de surveillance du Royaume-Uni chargée d'appliquer les amendes du RGPD) prendrait en compte ce processus de gestion des risques liés à la sécurité de l'information lors de l'examen de sanctions ou de mesures coercitives.

Ainsi, non seulement la gestion des risques est importante, mais une gestion des risques conjointe qui adopte une approche axée sur les objectifs commerciaux pour tout investissement ou action est cruciale. Et cela pour tout type de risque, qu'il soit de qualité, environnemental, sanitaire ou cybersécurité et sécurité de l'information.

Alignons-nous donc sur ces derniers sujets de cybersécurité et de sécurité de l'information, puis examinons plus en profondeur la méthodologie et l'approche de gestion des risques pour la norme ISO 27001 et la norme européenne. Règlement Général de Protection des Données (GDPR).

La cybersécurité et la sécurité de l’information sont-elles différentes ?

Oui. Cyber est un ajout récent au vocabulaire de la gestion. En fait, il y a à peine plus de 30 ans, le ver Morris était considéré comme l’une des premières cybermenaces.

Cependant, le battage médiatique et les conséquences d’une cybersécurité médiocre continuent de croître de façon exponentielle à mesure que le monde est de plus en plus numérique et électronique. Les groupes de grande criminalité organisée (OCG) regardent au-delà de la criminalité traditionnelle pour exploiter ces cybervulnérabilités.

Avec massif amendes pour violations de données personnelles De plus, le RGPD a également relevé la barre quant aux raisons de renforcer l'ensemble de votre infrastructure.

Cybersécurité et sécurité de l'information sont communément considérés comme la même chose, mais ce n’est pas le cas. Sans avoir à engager un débat profondément théorique ou académique, la cybersécurité concerne plus généralement la protection des informations détenues électroniquement. Cela signifie qu’il s’agit d’un sous-ensemble d’une posture plus large de sécurité de l’information, qui examine la protection des informations sous tous les angles.

La sécurité de l'information signifie également la sécurité physique (par exemple, les serrures des portes) ainsi que les personnes (par exemple, lorsqu'une personne clé de l'organisation quitte – ou est malade – avec toutes les connaissances en tête. Quelles mesures sont prises pour protéger cet actif contre toute utilisation en cas de départ – ou le rendant disponible s'ils sont en arrêt maladie).

In ISO 27000, la sécurité de l’information est définie comme : « La préservation de la confidentialité, de l’intégrité et de la disponibilité des informations.« Implicitement, cela inclut le cyber. Des normes internationales comme ISO 27001 et RGPD attendez-vous également à ce que vous considériez la sécurité de l’information dans son sens plus holistique.

Cyber Essentials examine plus spécifiquement certains des domaines de contrôle à haut risque qui pourraient aider à prévenir les pertes cybernétiques. Cyber Essentials est complémentaire à la norme ISO 27001 et au RGPD. Il s’agit d’une bonne base sur laquelle s’appuyer pour les petites entreprises qui dépendent des services numériques.

On suppose également généralement que la cybersécurité concerne l'intrusion de menaces externes, mais des problèmes cybernétiques peuvent également survenir en interne. Contrôle d'accès, la protection physique devrait être assurée pour la gestion des menaces internes et externes.

Certaines personnes voient également la sécurité informatique comme synonyme de sécurité de l'information, mais à mon avis, cela est peu probable, sans être clair sur la situation plus large ci-dessous et sur un rôle plus stratégique et holistique pour l'informatique (ou tout autre acronyme de département à 2 ou 3 lettres).

L’un des dangers de penser « uniquement » à la gestion des risques de cybersécurité est qu’elle est laissée aux personnes possédant les compétences informatiques. C'est la même chose lorsque la sécurité physique est laissée au service de gestion des installations, ou que d'autres problèmes liés aux personnes (comme dans l'exemple ci-dessus concernant le départ ou la maladie) sont laissés uniquement à la charge. ressources humaines (HEURE).

Ne vous méprenez pas, ce sont des parties prenantes clés. Cependant, sans une approche coordonnée de la gestion des risques liés à la sécurité de l’information, menée par les entreprises, il est possible de mettre en place de mauvaises solutions. Cela pourrait alors créer davantage de risques et de coûts, surtout si le personnel et chaîne d'approvisionnement n'adhérez pas aux politiques et aux contrôles, et ne les trouvez pas trop pénibles à suivre, avec des obstacles multiples et parfois contradictoires à franchir.

Ce qui est plus important est de clarifier le rôle et la portée de votre équipe (informatique) et de préciser dans quelle mesure elle est (ou non) intégrée aux objectifs commerciaux ainsi que l'influence qu'elle exerce sur la prise de décision.

Il en est de même pour les autres départements, quel que soit le panneau au-dessus de la porte. On dit souvent que il ne s'agit pas de sécurité de l'information, mais de faire des affaires en toute sécurité ; et cela en fait la responsabilité de chacun. Cependant, vous avez besoin d'un leadership et d'une responsabilisation clairs pour avoir une chance de parvenir à un résultat. Certification ISO 27001.

La norme ISO 27001 est en fait idéale pour aider une organisation à adopter une approche structurée, en partant de son objectif, de ses enjeux, parties intéressées, la portée, les informations à risque, etc. Dans ce processus, vous identifierez qui devrait être impliqué. Spoiler : cela ne concernera pas seulement l'équipe informatique et cela couvrira bien plus que la cyber !

Méthodologie de gestion des risques

Article 32 du règlement général de l'UE sur la protection des données indique explicitement qu'une organisation doit évaluer les risques en utilisant la confidentialité, l'intégrité et la disponibilité (CIA). Cela concorde également parfaitement avec la norme ISO 27001, car cette approche de la CIA est également attendue. En tant que tel, vous pouvez utiliser une approche face aux risques liés à la sécurité des informations gestion de tous vos actifs informationnels, pas seulement des données personnelles.

-

Confidentialité : les informations ne sont pas mises à disposition ou divulguées à des personnes, entités ou processus non autorisés

-

Intégrité : garantir l'exactitude et l'exhaustivité des actifs informationnels

-

Disponibilité : être accessible et utilisable sur demande par une entité autorisée

La CIA de la sécurité de l'information sous-tend tout ce que vous faites dans votre évaluation des risques et aide à éclairer les démarches entreprises par la suite. En commençant à faire évoluer votre méthodologie pour risque de sécurité de l'information gestion, l'un des problèmes souvent examinés concerne les conflits et les priorités dans la gestion des risques liés à la CIA.

Par exemple, que se passe-t-il en cas de violation de données (confidentialité) ? Mettez-vous ensuite vos services hors ligne ou les maintenez-vous (problème de disponibilité) ? Si vous souhaitez obtenir l'UKAS Certification ISO 27001 l'auditeur externe s'attendra à voir comment vous gérez les conflits et les risques prioritaires dans votre documentation. C'est un point de détail qui doit être pris en considération, mais résumons d'abord tous les domaines essentiels que vous souhaiterez documenter (brièvement mais clairement) dans votre méthodologie de gestion des risques.

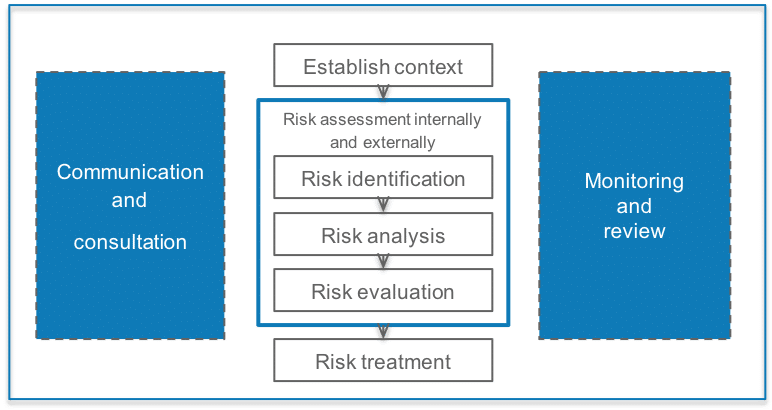

Quelles sont les 5 étapes d’un processus de gestion des risques ?

Supposons que votre objectif soit d'obtenir Certification ISO27001, tout en respectant le RGPD. Nous élaborerons notre méthodologie des risques liés à la sécurité de l’information en gardant cela à l’esprit.

1. Identification des risques

La première étape dans le processus de gestion des risques est d’identifier le risque. La source du risque peut provenir d'un actif informationnel, lié à un problème interne/externe (par exemple associé à un processus, au plan d'affaires, etc.) ou à un risque lié à une partie intéressée/partie prenante.

2. Analyse des risques

Une fois que vous connaissez les risques, vous devez prendre en compte la probabilité et l’impact (LI) pour vous permettre de faire la distinction entre (disons) une faible probabilité et un faible impact, par rapport à des risques plus élevés.

3. Évaluation des risques

Après avoir analysé le risque, vous pouvez ensuite prioriser les investissements là où ils sont le plus nécessaires et effectuer des examens basés sur le positionnement de LI. Vous devez documenter la signification de chaque position afin qu'elle puisse être appliquée par toute personne suivant la méthode. Nous utilisons un système de grille 5 x 5 dans nos informations faciles à suivre outil de gestion des risques de sécurité au sein d'ISMS.online. (Conseil : il comprend également une banque de risques avec des risques et des traitements populaires, ce qui permet d'économiser énormément de temps).

Les critères de probabilité varient de très faible à très élevé. Il contient une explication de ce que cela signifie, par exemple, très faible, il n'y a pas d'antécédents d'occurrence et nécessiterait des compétences spécialisées et un investissement élevé pour se produire. Les critères d'impact vont de très faibles, avec des conséquences et des coûts insignifiants, jusqu'à très élevés, avec une mort presque certaine de l'entreprise. Vous voyez l'image. Ce n'est pas difficile, il faut juste de la clarté et de la documentation ; sinon mon 3×4 pourrait être différent du vôtre et nous nous retrouvons là où nous avons commencé en haut de la page.

4. Traitement des risques

Le traitement du risque, également connu sous le nom de « planification de la réponse au risque », doit inclure les preuves qui sous-tendent le traitement du risque.

En termes simples 'traitement des risques» peut être un travail que vous effectuez en interne pour contrôler et tolérer le risque, ou cela peut signifier des mesures que vous prenez pour transférer le risque (par exemple à un fournisseur), ou cela peut être la suppression complète d'un risque.

La norme ISO 27001 est également intéressante ici car elle vous donne également une Annexe Un ensemble d'objectifs de contrôle à considérer dans ce traitement, qui constituera l'épine dorsale de votre Déclaration d'applicabilité. Les contrôles de l'Annexe A vous donnent également la possibilité d'examiner « de bas en haut » et de voir si cela déclenche des risques auxquels vous n'aviez peut-être pas pensé auparavant.

5. Surveiller et examiner le risque

La première partie de l’étape de surveillance et d’examen du processus de gestion des risques consiste à décrire vos processus de surveillance et d’examen. Cela peut être divisé dans les domaines suivants :

-Engagement et sensibilisation du personnel

Impliquez régulièrement le personnel approprié dans le processus et disposez d’un forum pour donner et recevoir des commentaires.

Vous devez avoir un propriétaire pour chaque risque, vous pouvez donc envisager de déléguer cela à la première ligne, conformément au modèle largement reconnu des « 3 lignes de défense ».

- Revues de direction

Les examens des risques font partie intégrante de cet agenda 9.3 et vous pouvez décider d'avoir des propriétaires de risques à ce niveau, en déléguant le travail opérationnel à la ligne 1 tout en conservant la propriété.

Votre revues de direction doivent être au moins annuels (nous encourageons des réunions beaucoup plus régulières), mais ils pourraient ne pas être assez longs pour analyser chaque risque et couvrir également tout le reste de cet agenda. En tant que tel, nous recommandons également un processus dans lequel le propriétaire du risque est chargé d'examiner l'examen en fonction de sa position dans la grille, par exemple un examen mensuel pour un risque à très forte probabilité et à très fort impact, alors qu'une année est acceptable pour un examen à très faible probabilité et à très faible impact. risque. Vous montrez ensuite à votre auditeur que ces évaluations des risques sont pragmatiques, basées sur l'impact et la probabilité, ce qu'ils apprécient.

- Formation

Audits internes et l'utilisation des autres mécanismes de l'article 10 autour de l'amélioration peut également être bien associée au processus d'examen des risques plus stratégique.

Exigences de gestion des risques de la norme ISO 27001:2013/17

Il existe 2 exigences principales où la gestion des risques s'exprime : Article 6 Planification et Article 8 Fonctionnement.

La clause 8 concerne simplement la mise en œuvre et l'exploitation de ce que vous avez décrit pour 6.1, alors concentrons-nous ici sur 6.1 en sachant que vous devez le vivre et le respirer dans la pratique (8) pour avoir une chance de bien gérer l'entreprise et d'obtenir la certification.

Clause 6.1 : Actions pour faire face aux risques et aux opportunités

Rappelons également que ce processus doit être dirigé vers des objectifs commerciaux (c'est-à-dire établir le contexte ci-dessus), vous devez donc montrer que le système de gestion de la sécurité de l'information peut :

- atteindre les résultats escomptés

- prévenir ou réduire les effets indésirables

- atteindre amélioration continue

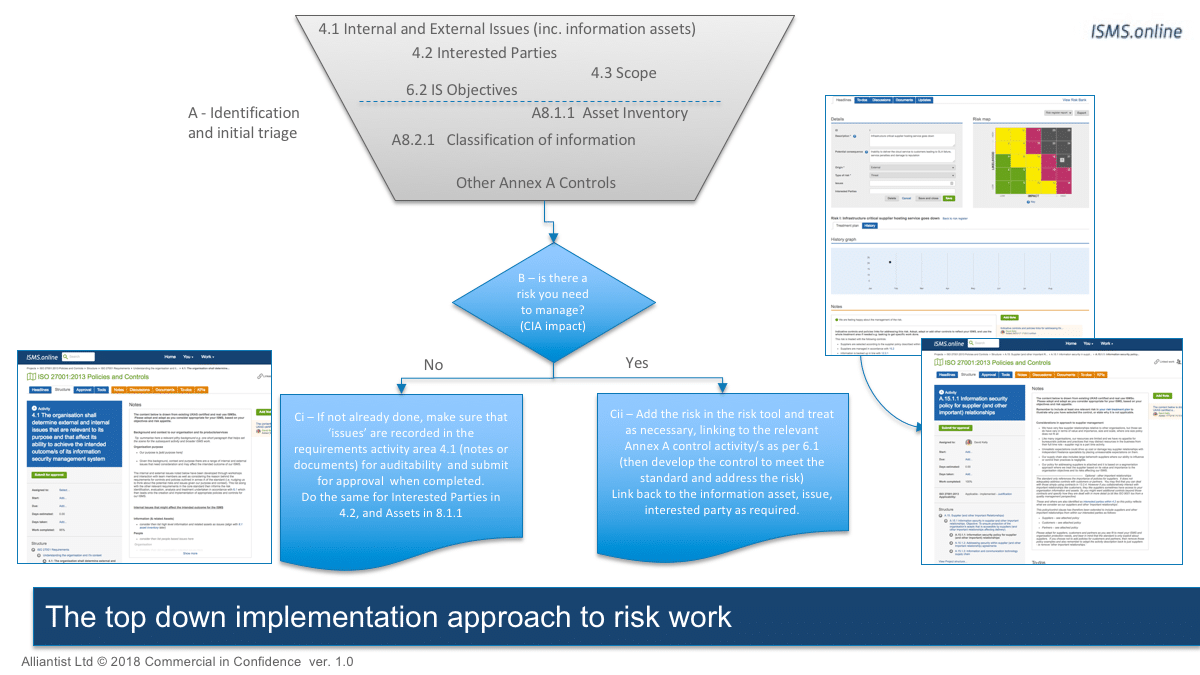

Si vous adoptez une approche descendante, plus tôt dans les exigences ISO, vous aurez pris en compte le contexte et l'objectif de votre organisation avec les problèmes auxquels elle est confrontée (4.1), les parties intéressées (4.2), le champ d'application (4.3), les actifs informationnels, etc. , qui est illustré dans l'image ci-dessous (il s'agit d'un extrait de notre Coach virtuel ISO 27001 programme dans ISMS.en ligne. C'est l'approche la plus logique à adopter.)

L'organisation doit planifier la manière de faire face aux risques, menaces et opportunités. L'ISO 27001 s'intéresse également beaucoup à :

- Comment les risques s’intègrent dans le contexte plus large système de gestion de la sécurité de l'information

- Comment les actions sont entreprises et évaluer l'efficacité des actions entreprises en cours de route

Comme pour l’exemple ci-dessus sur la hiérarchisation des risques et des conflits, il y a aussi un peu plus de détails. 6.1 comprend également la nécessité de documenter les critères d'acceptation des risques pour effectuer des évaluations des risques et la manière dont ceux-ci produisent tous des résultats cohérents, valides et comparables autour de la CIA des actifs informationnels concernés.

Un auditeur externe s’attendra à voir une méthodologie qui explique bien toutes ces choses et aura une confiance accrue dans la facilité avec laquelle le SMSI fonctionne de manière intégrée. C'est une chose magnifique lorsque vos actifs informationnels sont bien liés aux risques et qu'ils, à leur tour, se connectent aux politiques et aux contrôles utilisés pour y faire face !

Si vous aimez faire des recherches dans ce domaine (et disposez de beaucoup de temps et d’argent), vous pouvez également acheter des normes ISO 27005 et ISO 31000 pour approfondir ces sujets… mais là encore…….

Quoi que vous fassiez, assurez-vous que c'est pratique et réalisable, conformément à vos objectifs commerciaux.

Ne surchargez pas les ressources qui le géreront (surtout s'ils ont un autre travail quotidien), car cela ne se fera pas et vous aurez des ennuis.

Il ne sert à rien de proposer une méthode de simulation de Monte Carlo très sophistiquée et des algorithmes complexes pour calculer le risque et d'occuper un poste à temps plein si vous n'en avez pas besoin. De même, le simple fait d'inclure certains risques dans un document sans méthode d'analyse, d'action et de surveillance ne répondra probablement pas aux besoins de votre entreprise en matière de prise de décision et ne sera pas accepté par un auditeur externe lors de la certification.

En donnant vie à tout cela, vous expliquerez probablement la méthodologie avec du texte et des images simples. Ensuite, pour gérer réellement les risques liés à la sécurité des informations de manière opérationnelle, vous aurez également besoin d'un outil pour faire le travail.

Devriez-vous créer votre propre outil de gestion des risques liés à la sécurité de l’information ?

Toute personne compétente en matière de feuilles de calcul a la possibilité de créer son propre registre des risques. Il s'agit d'un choix populaire, en particulier pour les organisations qui débutent avec la norme ISO 27001 ou qui n'ont pas les moyens (ou n'ont vraiment pas besoin) de certains des outils de gestion des risques autonomes les plus lourds du marché. marché.

Les défis des deux approches

Les feuilles de calcul et les documents comprennent :

- Perçu comme gratuit et si le temps nécessaire pour construire initialement un outil est relativement rapide, sa gestion dans le temps s'avère de plus en plus pénible à mesure que le SMSI mûrit.

- Les liens vers les actifs informationnels et les contrôles/politiques utilisés sont maladroits, pointant au mieux vers d'autres systèmes, au pire sans aucune preuve

- Documenter le travail effectué autour du risque avec son évolution dans le temps pour voir les investissements fonctionnent n'est pas facile (surtout dans un domaine Excel)

- Définir des tâches et des révisions/rappels n'est pas possible, cela signifie donc un autre travail à planifier ailleurs.

- Le contrôle de version est un travail difficile et il n'est pas facile de consulter rapidement l'historique antérieur. C'est un cauchemar si plusieurs versions sont également détenues localement par différentes parties prenantes

- Cela devient compliqué avec beaucoup de risques et la visualisation n'est pas toujours facile d'obtenir le signal du bruit

- Bon pour la personne qui l'a construit, mais pas toujours facile à utiliser ou à utiliser pour les autres

Les solutions expertes de gestion des risques autonomes comprennent :

- Peut être coûteux à acquérir et nécessiter beaucoup de personnalisation ou de conseil avant utilisation

- Peut nécessiter beaucoup de formation – nourrir une bête et parfois passer à côté de l’essentiel de la gestion des risques pour les professionnels très occupés qui ne sont pas des gestionnaires des risques à plein temps

- Ne faites pas toujours de lien avec le SMSI plus large, ce qui signifie retravailler ou utiliser plusieurs systèmes – le pire des cas est que l'outil autonome entre en conflit avec d'autres systèmes que vous avez achetés – pas nécessairement au moment de l'achat mais à mesure que les fournisseurs d'applications ajoutent ou modifient. caractéristiques

Ces réflexions sont basées sur nos propres expériences et sur les clients avec lesquels nous avons travaillé au début de la construction. ISMS.en ligne comme un SMSI tout-en-un. Nous couvrons également les 10 caractéristiques d'un SMSI dans le cadre de notre livre blanc sur le plan d'affaires. Si vous souhaitez en savoir plus sur l'investissement dans un outil, téléchargez-le. ici.

Si la création de logiciels de sécurité ne fait pas partie de votre compétence principale et que vous souhaitez sérieusement gérer les risques liés à la sécurité de l'information sans vous ruiner pour y parvenir, réservez une démo pour ISMS.en ligne maintenant. C'est génial si vous voulez quelque chose de tout-en-un, prêt à l'emploi et prêt à être adopté, qui vous aidera à accélérer la mise en œuvre. Risque ISO 27001 et RGPD conformité de la gestion.