Le cadre de cybersécurité du NIST redémarre avec la version 1.1

Table des matières:

Le NIST Cybersecurity Framework est la norme américaine réglementée par le National Institute is Standards and Technology. La version originale présentée en février 2014 a été mise à jour vers la version 1.1. Jetons un coup d'œil à ce qui a changé.

Qu'est-ce que le cadre de cybersécurité du NIST ?

Créé par le National Institute of Standards and Technology des États-Unis, le Cadre de cybersécurité du NIST (NIST CSF) est un ensemble de politiques que les organisations du secteur privé doivent suivre pour évaluer leur cyber-risque.

Le NIST CSF est divisé en trois sections : Noyau, profil et niveaux. Le Framework Core consiste à répondre à des questions liées à l’approche de l’organisation en matière de cybersécurité. Les profils-cadres sont des résultats souhaités par l’organisation, en fonction de ses besoins et de ses risques. Et les niveaux du cadre sont créés par l'organisation et incluent les besoins qui découlent de évaluations des risques.

Quelles sont les mises à jour du cadre de cybersécurité du NIST ?

« Nous ne voulions pas modifier substantiellement le cadre afin que les deux cadres puissent fonctionner l'un avec l'autre. »

Matt Barrett – Cadre de cybersécurité du NIST Gestionnaire de programmes

Clarification du terme « conformité »

Le NIST reconnaît que le terme « conformité » peut signifier différentes choses pour différentes personnes en raison des différentes manières dont le cadre peut être utilisé. Ils ont déclaré que le cadre de cybersécurité fonctionne comme une « structure et un langage permettant d'organiser et d'exprimer le respect des propres règles de cybersécurité d'une organisation ». exigences"" .

Nouvelle section d'auto-évaluation

Le NIST a ajouté la « Section 4.0 d'auto-évaluation de la cybersécurité » Risk with the Framework' qui détaille comment les organisations peuvent comprendre, évaluer et mesurer leurs risques et leurs actions..

Gestion des risques de la chaîne d’approvisionnement et décisions d’achat

La section 3.3 « Communication des exigences de cybersécurité avec les parties prenantes » a été élargie pour rendre la cybersécurité Gestion des risques de la chaîne d'approvisionnement (SCRM) plus facile à comprendre. Le NIST a également ajouté une section sur les décisions d'achat (3.4) pour souligner comment les organisations peuvent utiliser le cadre de cybersécurité pour comprendre les risques liés à l'achat de produits et services commerciaux disponibles dans le commerce.

De nouveaux critères de gestion des risques de la chaîne d’approvisionnement cybernétique ont été ajoutés aux niveaux de mise en œuvre et une catégorie de gestion des risques de la chaîne d’approvisionnement (comprenant plusieurs sous-catégories) a été ajoutée au noyau du cadre.

Authentification, autorisation et vérification d'identité

Dans le Contrôle d'accès Catégorie, le langage a été mis à jour pour indiquer plus clairement que l'authentification, l'autorisation et la vérification de l'identité sont prises en compte. Cela signifie qu'une sous-catégorie a été ajoutée pour chacune et a été renommée « Gestion des identités et contrôle d'accès (PR.AC).

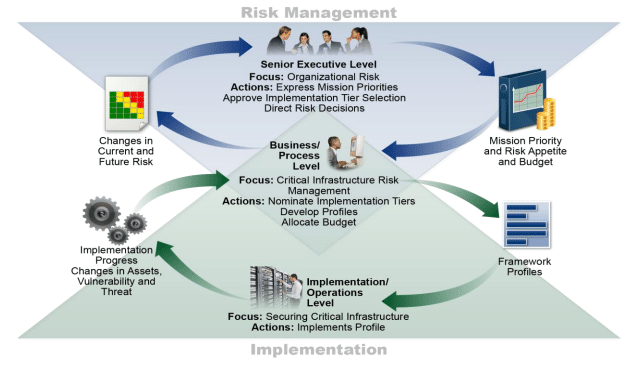

La relation entre les niveaux de mise en œuvre et les profils

La section 3.2 « Établir ou améliorer un programme de cybersécurité » a été mise à jour avec des informations sur l'utilisation des niveaux du cadre dans la mise en œuvre du cadre. Le graphique ci-dessous du NIST illustre les actions des niveaux du cadre.

Prise en compte de la divulgation coordonnée des vulnérabilités

Enfin, le NIST a ajouté une nouvelle sous-catégorie qui détaille le cycle de vie de la divulgation des vulnérabilités. Les utilisateurs du Cadre de cybersécurité sont toujours encouragés à personnaliser le cadre flexible en fonction des besoins et de la portée de leur organisation.

Webdiffusion : Présentation du cadre de cybersécurité version 1.1

ISMS.online peut vous aider