Gone Phishing – La nécessité d’une réponse efficace aux incidents de sécurité

La semaine dernière, OSC en ligne a signalé une énième faille de sécurité, cette fois de l'autre côté de l'étang. On estime que 320,000 XNUMX clients résidentiels de Time Warner Cable, utilisant Time Warner comme FAI, se sont vu voler leurs identifiants de messagerie.

Les comptes de messagerie piratés sont frustrants, mais nous sous-estimons peut-être les dangers liés au vol de notre adresse e-mail et de notre mot de passe.

Un récent article V3 a discuté de la montée de la cybercriminalité en tant que service. « Les marchés clandestins sont structurés en analysant le prix et la disponibilité des détails de cartes de crédit et de débit volés, des informations d'identification bancaire, des informations d'identité personnelle et même des connexions aux abonnements aux médias ». Il a révélé que les coordonnées bancaires britanniques sont vendues pour seulement 12 £ sur le dark web.

Mais que ferait un criminel avec votre adresse e-mail et votre mot de passe ?

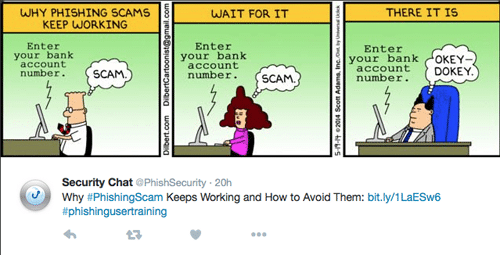

Allez au phishing – les attaques de phishing peuvent cibler vos listes de contacts de messagerie – le moyen le plus rapide de perdre des amis et des contacts professionnels ! Pourquoi ça marche ? J'ai adoré ce Tweet de @PhishSecurity ce qui résume tout.

Deuxièmement, ils ont accès à vos e-mails. Il ne faut pas longtemps pour déterminer, par exemple, avec qui vous détenez des comptes en ligne, surtout si vous ne pratiquez pas une bonne gestion de votre boîte aux lettres.

Ensuite, bien sûr, il y a la question des mots de passe. Combien de personnes utilisent les mêmes mots de passe pour plusieurs comptes et qui les changent rarement ? Donc, ils ont votre mot de passe, ils ont votre adresse e-mail… ensuite arrêtez vos autres comptes en ligne.

Bien sûr, tout cela concerne les adresses personnelles, mais les mêmes employés qui ignorent les bases de la sécurité Internet à la maison le font probablement aussi au travail.

J'en ai parlé dans mon dernier message sur gérer les risques du travail à distance mais il convient de souligner qu'un récent enquête aux États-Unis, 63 % des travailleurs utilisaient un appareil mobile professionnel pour leurs activités personnelles.

Gestion et réponse aux incidents

Tout ce qui précède souligne la nécessité de politiques de sécurité de l'information, contrôles, la formation et l'engagement du personnel et un système pour gérer tout cela.

Mais, du point de vue de Time Warner, cela souligne également la nécessité d'une plan d'intervention en cas d'incident.

Malheureusement, de telles attaques sont désormais monnaie courante et ne se limitent pas uniquement à des organisations négligentes et dépourvues des contrôles en place.

Exécution ISO 27001 vous donnera la spécification des meilleures pratiques pour un système de gestion de la sécurité de l'information et cela réduira sans aucun doute votre risque.

Cependant, au sein ISO 27001, 16.1.5 décrit l'exigence d'une procédure pour couvrir la façon dont vous réagissez à un incident de sécurité si celui-ci se produit. Cela doit inclure la manière dont vous communiquez tout compromis potentiel aux clients. sécurité de l'information.

La façon dont vous traitez vos clients et, potentiellement, la presse pourrait être cruciale pour votre réputation et même pour le cours de vos actions. Immédiatement après une violation, ce n’est pas le moment de se demander qui devrait faire ou dire quoi.

Nous sommes accrédités ISO 27001 et utilisons notre propre logiciel cloud ISMS.Online pour stocker tous nos contrôles et politiques, y compris notre procédure pour répondre à nos propres sécurité de l'information incidents.

Une fois qu'un incident survient, il est évalué et enregistré, décrivant le contexte et la menace potentielle. L'aîné Risque lié aux informations L'agent a une visibilité totale pendant que l'équipe sur le terrain gère le processus d'incident, facilité par l'utilisation de l'outil que nous avons créé pour le suivi des incidents. À n'importe quelle étape du processus, des tâches et des alertes, avec des délais, peuvent être définies pour ceux qui ont la responsabilité d'agir, notamment le PDG et Directrice de la Communication.

Disposer d'un outil de collaboration est vraiment utile pour se débarrasser du bruit des autres communications telles que les e-mails ou la messagerie vocale. Il garantit également que tous les faits enregistrés sont sauvegardés, pour référence et apprentissage futurs, et peuvent être facilement récupérés si nécessaire.

Nous espérons ne jamais avoir besoin de faire appel à notre responsable des communications pour gérer une violation, mais si nous le faisions, nos systèmes garantissent que cela serait fait rapidement et efficacement afin de minimiser l'impact sur nos clients et, bien sûr, sur notre réputation.

Si vous souhaitez en savoir plus sur la façon dont www.isms.online peut soutenir votre ISMS, permettant une communication efficace autour de celui-ci, contactez-nous pour organiser une démo gratuite ou discuter de vos besoins plus en détail.