Cauchemar sur Cyber Street – gérer les risques du travail à distance

C'était mon premier jour de retour à mon bureau lundi cette semaine et j'ai failli mourir de peur en lisant cet article intéressant sur la cybercriminalité en 2015. Les simples noms associés aux cybermenaces mettent en garde contre leur nature malveillante et vous donnent un mauvais exemple de heebie-jeebies. Qui a envie d'être « piraté » ou de subir une « attaque de masque » ou même un « cyber-ver » ? beurk!

Cependant, ce n’est pas un cauchemar, c’est la réalité. Il semble que les menaces deviennent de plus en plus graves, plus régulières et ont des conséquences plus coûteuses. Jusqu'à récemment, j'étais un utilisateur iOS suffisant, pensant que, en supposant que j'observais toutes les règles habituelles, les gentils d'Apple s'en chargeaient. Mais, même si les attaques sur Android sont plus courantes, le blog prédit des tentatives plus rigoureuses pour attaquer iOS à mesure que ces derniers gagnent des parts de marché.

Les inquiétudes se sont également accrues à mesure que les organisations comptent sur les télétravailleurs et le besoin pour que le personnel puisse accéder à distance à ses systèmes.

Ainsi, si vous avez franchi le pas des communications unifiées pour gagner en efficacité, améliorer la collaboration et le service client, il est probable que vous ayez investi dans la technologie et architecture qui prend entièrement en charge plusieurs systèmes d’exploitation et appareils et même BYOD (apportez votre propre appareil).

Mais avez-vous également pris en compte et pris en compte les risques associés ?

A enquête réalisée aux États-Unis l'année dernière a mis en évidence que 94 % des employés à temps plein connectent régulièrement leur appareil mobile à un réseau Wi-Fi public. Ce n'est pas en soi un problème majeur, mais étant donné le reste des statistiques rapportées, comme 41 % ne savaient pas ce qu'était l'authentification à deux facteurs et 37 % n'ont changé leur mot de passe que sporadiquement ou annuellement, c'est très inquiétant. Lisez et dites-moi que vous êtes sûr que vos politiques et vos formations couvrent tout cela !

Je soupçonne qu'un tiers d'entre vous ne l'ont pas fait. Le Enquête sur les violations de la sécurité de l'information du gouvernement HM 2015 a identifié que 32% des personnes interrogées n'avaient effectué aucune forme de sécurité évaluation des risques et c'était une augmentation par rapport à 20 % par rapport à l'année précédente. Maintenant, c'est effrayant !

Alors que dois-je faire ?

Obtenez un plan

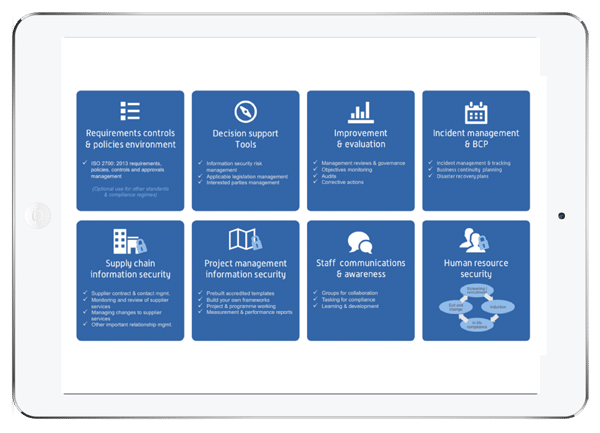

Un bon point de départ est de jeter un œil à ISO 27001. Il fournit le cadre des « meilleures pratiques » pour assurer votre sécurité, y compris dans des domaines tels que la protection contre les logiciels malveillants, le contrôle de l'installation de logiciels sur les systèmes opérationnels, la gestion des actifs et sécurité des ressources humaines.

Suite au ISO 27001 standard, avec ou sans accréditation, vous encouragera à examiner tous les domaines de sécurité de l'information au sein de votre entreprise et mettez en place des politiques et des contrôles pour non seulement protéger votre organisation, mais aussi quoi faire en cas de violation.

Gérez vos actifs

Nous avons ISO 27001: 2013 l'accréditation et 8.1 de la norme considère la gestion d'actifs. Nous utilisons les nôtres ISMS.en ligne plate-forme qui dispose d'un cadre dans lequel nous enregistrons tous les actifs et tout appareil appartenant à un employé mais utilisé pour le traitement de l'information. De cette façon, les groupes d'employés peuvent être créés, par exemple, en fonction du système d'exploitation qu'ils utilisent, et menaces et vulnérabilités potentielles notifié à toutes les personnes concernées en un seul clic. Pour une action urgente, des tâches peuvent être définies pour que les individus accusent réception et confirment lorsque les mesures nécessaires ont été prises.

Rapports sur les événements liés à la sécurité des informations

Malheureusement, des incidents de sécurité seront inévitables mais, grâce à ISO 27001, nous avons mis en place des politiques pour signaler les menaces de sécurité potentielles telles que les appareils perdus ou volés, les violations présumées de la sécurité ou les dysfonctionnements des logiciels ou du matériel. Tout soupçon le risque est pris en compte par notre équipe d'information senior Risk Officer et, le cas échéant, inscrit dans notre système comme incident de sécurité. Nous utilisons notre outil de suivi pour suivre l'incident jusqu'à une conclusion satisfaisante et, dans la mesure du possible, un action corrective ou une amélioration.

Éducation des employés

Il est vrai de dire que quoi qu'il arrive SOLUTIONS que vous mettez en place, leur qualité dépend de l'engagement qu'ils reçoivent de vos employés.

La norme ISO 27001 couvre bien la sécurité des ressources humaines, mais toutes les politiques du monde ne vous protégeront pas si un employé n'a pas lu son manuel d'intégration ou n'a pas compris l'importance de la sécurité des informations dans l'organisation.

Nous savons, d'après tout ce que nous lisons, que le facteur humain est l'un des plus grands problèmes de sécurité dans toute organisation. Par conséquent, s'y attaquer est un élément fondamental de toute stratégie. système de gestion de la sécurité de l'information. Heureusement, c'est ici qu'ISMS.online prend tout son sens, bénéficiant de son héritage de plateforme de collaboration, pam.

Tous politiques et contrôles sont stockés en toute sécurité en un seul endroit avec une communication, de la formation d'initiation jusqu'à la gestion des sorties, ciblée sur les individus en fonction du besoin de savoir. Les groupes peuvent être constitués autour de tous les critères que vous choisissez et les messages et mises à jour ne sont alertés que de ceux qu'ils affectent. Les actions peuvent être assignées à des délais et à une signature ou une approbation.

Ainsi, si votre personnel se bat avec des centaines d'e-mails chaque jour, il est probable qu'il manquera celui concernant la dernière menace majeure pour Android, la mise à jour iOS ou l'arnaque, et une fissure dans votre armure vient peut-être d'apparaître. Dans quelle mesure serait-il plus utile de définir des alertes avec des délais concrets qui peuvent être examinés et approuvés ?

Bien sûr, vous serez nombreux à voir ISO 27001 comme créant son propre cauchemar…. une abondance de paperasse et de documents, difficile à engager du personnel et coûteuse en termes de ressources pour la mise en œuvre et la maintenance.

Il n’est vraiment pas nécessaire que ce soit ainsi. Si vous avez investi dans la technologie pour résoudre d'autres les besoins de l'entreprise, puis tournez-vous vers la technologie pour rendre la mise en œuvre et la maintenance de votre SMSI simples et efficaces.

Gardez les cauchemars comme cela et faites de 2016 l'année pour affronter les risques de front avec un système facile à gérer. système de gestion de la sécurité de l'information.