Que vous l'appeliez gestion des informations personnelles ou confidentielles, le sujet devient rapidement un sujet d'importance commerciale. Les menaces d'amendes massives et les problèmes de réputation poussent les clients à obliger leurs fournisseurs à se conformer aux réglementations comme le RGPD et ses homologues à travers le monde.

Le respect des exigences en matière de confidentialité est complexe et s’ajoute à des exigences plus larges. gestion de la sécurité de l'information (c'est-à-dire pour d'autres actifs informationnels comme les contrats commerciaux, les DPI et les données financières) peuvent constituer un véritable défi. Nous pouvons vous aider avec différents niveaux de conformité en matière de confidentialité et vous aiderons également à déterminer quel niveau de système de gestion des informations confidentielles (PIMS) vous pourriez en avoir besoin et pourquoi.

Que votre l'organisation est un contrôleur ou un sous-traitant, ou les deux, il doit protéger les données personnelles des individus. Les données personnelles sont toute information relative à une personne identifiée ou identifiable. Cela peut couvrir n'importe quoi, depuis un nom et une adresse jusqu'à un enregistrement des achats effectués, en passant par des dossiers médicaux confidentiels.

Les réglementations et méthodes en matière de protection des données personnelles évoluent rapidement. Et il existe différentes manières de décrire le les données que vous protégez. Par exemple:

Pour simplifier les choses, nous appelons généralement cela des données personnelles.

Les tiers diffèrent également dans leur convention de dénomination pour les systèmes de gestion qui les entourent, par exemple :

Au moins ces deux termes spécifiques sont abrégés en PIMS, c'est donc ainsi que nous l'appelons !

Il existe de nombreux avantages associés à un PIMS et il devrait contribuer à accroître la valeur de l'organisation ainsi qu'à gérer les menaces. Les avantages comprennent :

Réservez une séance pratique sur mesure en fonction de vos besoins et de vos objectifs.

Il existe un nombre croissant de cadres de protection de la vie privée qui ne contribuent pas à l'objectif de simplification et ils se répartissent globalement en 2 types :

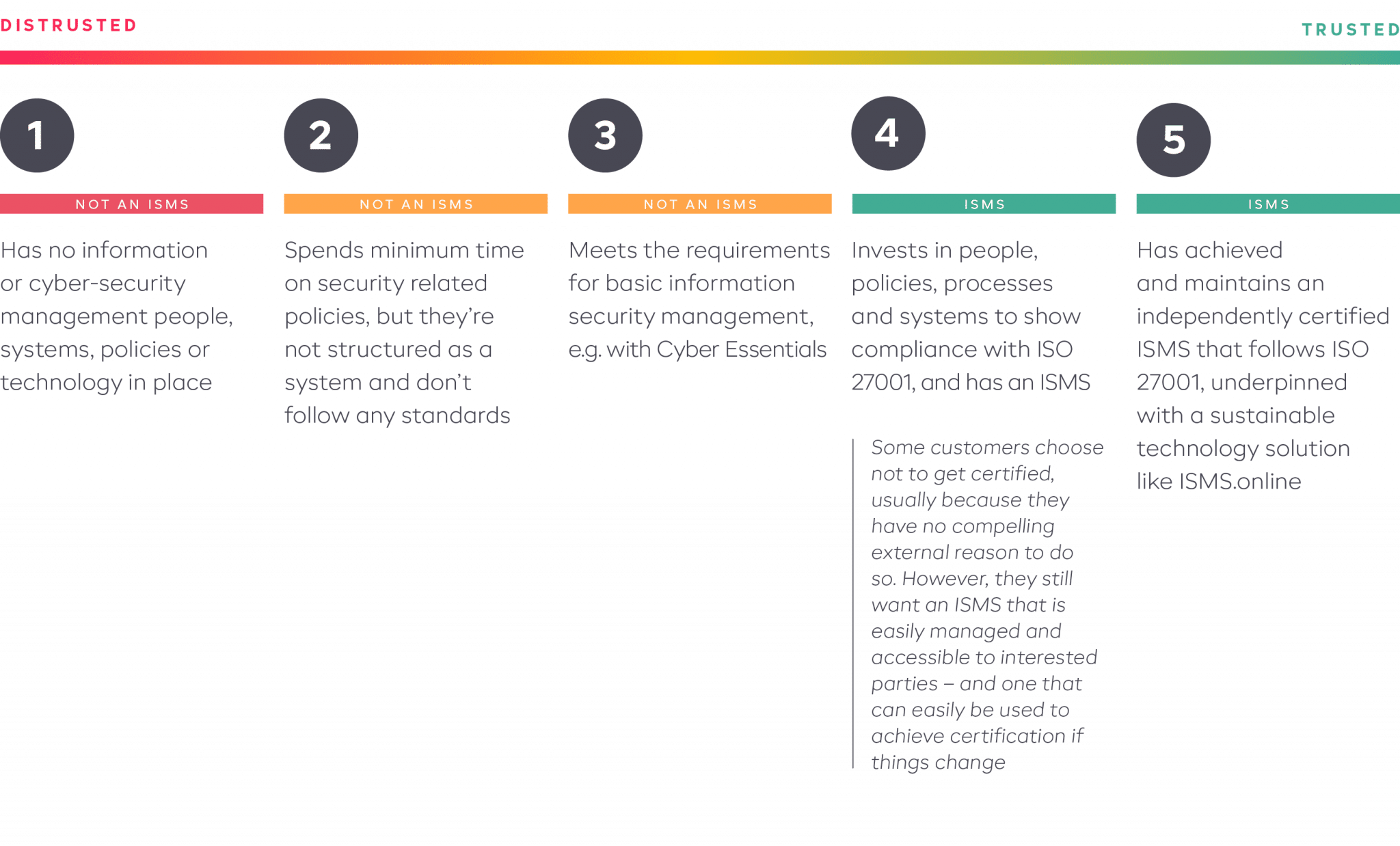

Nous avons transformé la complexité en une approche simplifiée vers 5 niveaux de maturité.

Il va sans dire qu’il est peu probable que les niveaux 1 et 2 démontrent une quelconque forme de protection ou de valeur pour l’organisation et ses parties prenantes. Nous pouvons vous aider du niveau 3 au niveau 5.

IDÉAL POUR : Commencer votre parcours de conformité en matière de gestion de la confidentialité et de protection des données de manière reconnue, structurée et efficace.

Protection des données – Spécification pour un système de gestion des informations personnelles

IDÉAL POUR : Mettre en œuvre un PIMS basé sur la réglementation où il n'y a pas besoin d'un système de gestion de la sécurité de l'information (ISMS), c'est-à-dire que vous n'avez pas besoin ou n'avez pas l'intention de mettre en œuvre la norme ISO 27001.

Techniques de sécurité – Extension aux normes ISO/IEC 27001 et ISO/IEC 27002 pour la gestion des informations confidentielles – Exigences et lignes directrices

IDÉAL POUR : Mettre en œuvre un PIMS basé sur la sécurité de l'information. Si vous disposez d'un système de gestion de la sécurité de l'information (ISMS) ou si vous souhaitez en obtenir un.

Protection des données – Spécification pour un système de gestion des informations personnelles

IDÉAL POUR : Mettre en œuvre un PIMS basé sur la réglementation où il n'y a pas besoin d'un système de gestion de la sécurité de l'information (ISMS), c'est-à-dire que vous n'avez pas besoin ou n'avez pas l'intention de mettre en œuvre la norme ISO 27001.

Techniques de sécurité – Extension aux normes ISO/IEC 27001 et ISO/IEC 27002 pour la gestion des informations confidentielles – Exigences et lignes directrices

IDÉAL POUR : Mettre en œuvre un PIMS basé sur la sécurité de l'information. Si vous disposez d'un système de gestion de la sécurité de l'information (ISMS) ou si vous souhaitez en obtenir un.

Nous avons préconfiguré différentes solutions PIMS pour répondre à vos besoins dans un souci de simplification et de facilité de réalisation. Comme pour tous les Fonctionnalités ISMS.online ils sont adaptés à une utilisation que vous soyez un nouveau venu, un améliorateur ou un expert et le PIMS profite de notre fonctionnalité ISMS éprouvée.

De plus, vous pouvez également :

Nous faisons du mappage de données une tâche simple. Il est facile d'enregistrer et de réviser tout cela, en ajoutant les détails de votre organisation à notre outil dynamique préconfiguré d'enregistrement des activités de traitement.

Vous devrez montrer à quel point vous gérez Demandes d'accès au sujet. Notre espace SAR sécurisé conserve tout cela au même endroit, en le soutenant avec des rapports et des informations automatisés.

Nous avons créé une banque de risques intégrée et une gamme d'autres outils pratiques qui vous aideront dans chaque étape du processus. processus d'évaluation et de gestion des risques.

Il est facile de configurer et d'exécuter différents types d'évaluation de la confidentialité, depuis les évaluations d'impact sur la protection des données jusqu'aux évaluations de préparation à la réglementation ou à la conformité.

Vous serez prêt lorsque le pire arrivera. Nous facilitons la planification et la communication de votre flux de travail en matière de violation, ainsi que la documentation et les enseignements tirés de chaque incident.

Notre espace de travail facilite la collaboration et simplifie le suivi des progrès, avec un processus d'approbation simple et des examens automatisés intégrés en standard.

Nous pouvons vous aider à montrer que vous contrôlez votre chaîne d'approvisionnement, couvrant tout, des contrats et contacts à la gestion et au suivi des relations et des performances.

Votre personnel doit être au cœur de votre solution RGPD. Nos outils facultatifs de communication et d’engagement peuvent vous aider à les intégrer et à les maintenir conformes.

Collaborez, créez et montrez facilement que vous êtes au top de votre documentation à tout moment

En savoir plus

Gérez sans effort les menaces et les opportunités et créez des rapports dynamiques sur les performances.

En savoir plus

Prenez de meilleures décisions et montrez que vous avez le contrôle grâce aux tableaux de bord, aux KPI et aux rapports associés.

En savoir plus

Simplifiez les actions correctives, les améliorations, les audits et les revues de direction.

En savoir plus

Mettre en lumière les relations critiques et relier élégamment des domaines tels que les actifs, les risques, les contrôles et les fournisseurs.

En savoir plusSélectionnez des actifs dans la banque d'actifs et créez facilement votre inventaire d'actifs

En savoir plus

Intégrations prêtes à l'emploi avec vos autres systèmes commerciaux clés pour simplifier votre conformité

En savoir plus

Ajoutez judicieusement d'autres domaines de conformité affectant votre organisation pour obtenir encore plus

En savoir plus

Engagez le personnel, les fournisseurs et autres avec une conformité dynamique de bout en bout à tout moment

En savoir plus

Gérer la diligence raisonnable, les contrats, les contacts et les relations tout au long de leur cycle de vie

En savoir plus

Cartographier visuellement et gérer les parties intéressées pour garantir que leurs besoins sont clairement satisfaits

En savoir plus

Forte confidentialité dès la conception et contrôles de sécurité adaptés à vos besoins et attentes

En savoir plus100% de nos utilisateurs obtiennent la certification ISO 27001 du premier coup